Aperçu

Introduction à M&NTIS Platform

M&NTIS Platform est une solution de simulation d’adversaire et de simulation de systèmes d’information, reposant sur une technologie Cyber Range.

M&NTIS Platform vise à répondre aux enjeux de challenger les investissements en cybersécurité (produits, prestataires, équipes internes et choix d’architecture), en permettant de mesurer le niveau d'efficacité des solutions et d’identifier les zones à faible niveau de maturité en cybersécurité, et donc à risque.

M&NTIS Platform permet également d’aider à démontrer la conformité réglementaire, sur des sujets relatifs à l’efficacité en défense (référentiels PDIS et PRIS de l’ANSSI) et concernant la mise en œuvre d'exercices de gestion de crise (directive NIS2 et règlement DORA).

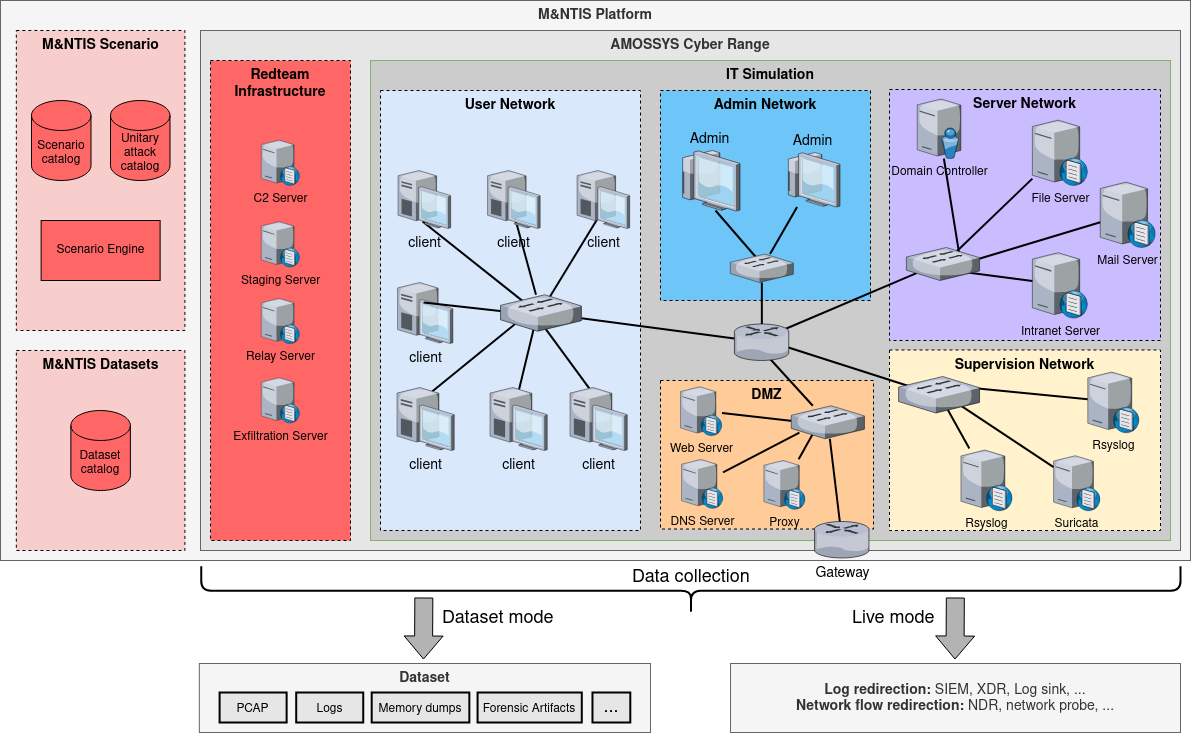

Comme illustré sur le schéma suivant, M&NTIS Platform repose sur deux composantes :

- Une technologie Cyber Range, permettant de simuler des systèmes d’information (SI).

- Une technologie d’émulation d’adversaire, permettant de jouer des scénarios offensifs réalistes sur le SI simulé.

Le moteur Cyber Range permet de simuler des architectures IT, en s’appuyant sur des machines virtuelles et conteneurs en réseau. Ce moteur autorise l’interconnexion du SI simulé avec des équipements physiques, sous-réseaux locaux ainsi qu’avec Internet.

Interaction avec l'environnement simulé

Les utilisateurs de M&NTIS Platform peuvent interagir avec l'environnement simulé pour, par exemple, réaliser ces opérations :

- Enrichir le système d’information simulé (provisioning).

- Observer l’impact des étapes d’attaque (impacts système et métier, traces et artefacts laissés, etc.).

- Réaliser des investigations ciblées sur des postes et serveurs en temps-réel.

- Tester et mettre en œuvre de contre-mesures sur le SI simulé.

En suivant le principe d’Infrastructure as Code, le moteur de simulation de SI permet de prendre en entrée une formalisation de l’architecture du SI et d’en instancier, de manière reproductible, le SI simulé, simplifiant ainsi le travail de mise au point du SI au sein du Cyber Range.

Par ailleurs, M&NTIS Platform facilite et encourage l’usage du provisioning automatisé de ressources et de services au sein des machines virtuelles. Un catalogue d’intégrations en défense (ensemble de playbooks Ansible fournis avec la plateforme) est notamment disponible nativement, facilitant ainsi l’usage de M&NTIS comme une plateforme complète d’attaque - défense automatisée.

Moteur d'émulation d'adversaire

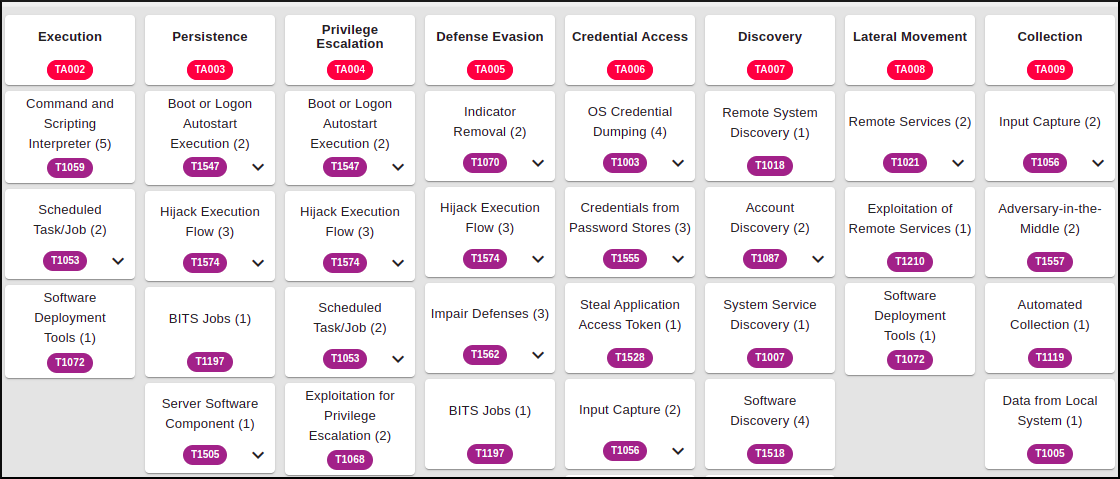

Le moteur d’émulation d’adversaire permet de mettre en œuvre des scénarios d’attaques complexes en implémentant le concept de cyber kill chain, et en reposant sur un catalogue d’attaques classées selon le référentiel MITRE ATT&CK.

Ce moteur d’émulation d’adversaire exécute des scénarios en assurant la cohérence au niveau de l’enchaînement des attaques (i.e. les résultats d’une attaque peuvent être exploités en entrée d’une attaque suivante).

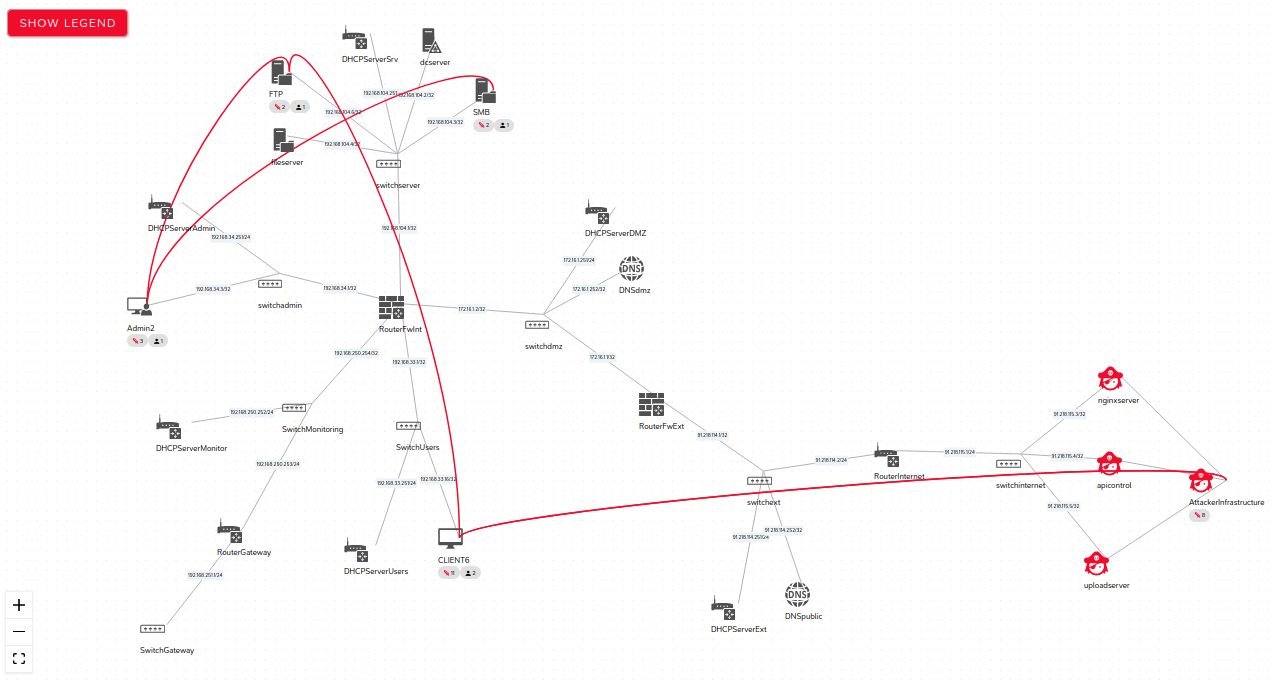

L’exécution des attaques est automatisée, et s’appuie sur l’instrumentation d’outils de test intrusif, reproduisant ainsi de manière réaliste des modes opératoires d’attaquants. En sortie, M&NTIS Platform est en mesure de produire l’explicabilité des scénarios d’attaques joués sur l’environnement SI simulé (i.e. visualisation du chemin d’attaque et accès aux métadonnées structurées de chaque étape d’attaque).

Les traces produites sur le SI simulé, au travers de l’activité légitime du SI, ainsi que par les actions d’attaques, peuvent être collectées au sein de datasets. Ces datasets, constitués de traces réseau PCAP, de logs systèmes et applicatifs ou bien encore de copies de mémoire, peuvent ensuite être analysés et exploités par des outils tiers.

Catalogues proposés par M&NTIS Platform

M&NTIS Platform met à disposition un ensemble de catalogues afin que les utilisateurs puissent se concentrer rapidement sur leurs besoins métier. Il y a ainsi à disposition :

- Un catalogue de topologies SI.

- Un catalogue de playbooks Ansible de provisioning, permettant d’automatiser la personnalisation des nœuds du SI simulé (déploiement de ressources, d’applicatifs, configuration de l’AD, etc.).

- Un catalogue d’intégrations de produits de sécurité en défense (agents de collecte, sondes réseau, EDR, SIEM, etc.).

- Un catalogue d’actions de vie légitime et de profils utilisateur.

- Un catalogue d’attaques, reprenant notamment la taxonomie MITRE ATT&CK.

- Un catalogue de scénarios d’attaques complets (killchains), s’appuyant sur un enchaînement cohérent d’attaques et pouvant intégrer des actions de vie (par exemple, du phishing utilisateur).

Ces catalogues publics peuvent être enrichis et complétés en sur-mesure pour les besoins d’un client (principe de catalogues privés).

Le catalogue d'attaques est représenté selon la matrice MITRE ATT&CK :

Fonctionnement de M&NTIS Platform

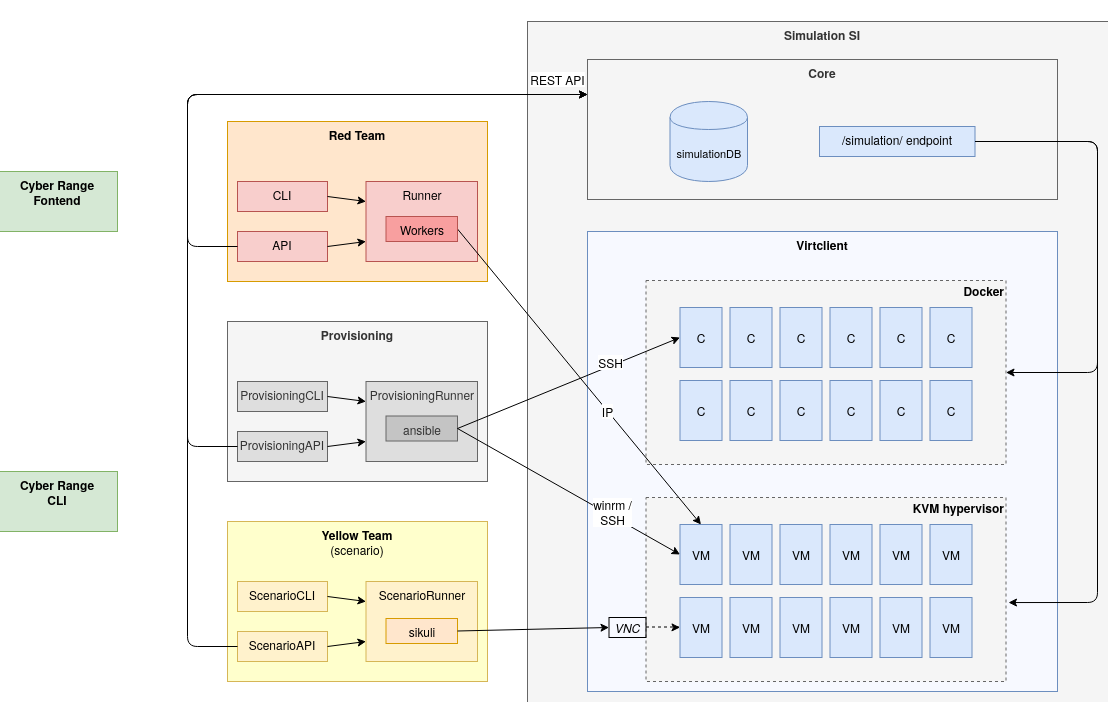

Comme présentés sur la figure ci-dessous, d’un point de vue fonctionnel, plusieurs composants ont la charge d’assurer la production et l’exécution de contenus de vie statique et dynamique au sein du Cyber Range de M&NTIS Platform. Ces composants s’interconnectent de la manière suivante sur l'environnement de simulation de SI :

- Composant Red Team : le composant de génération d'activité d'attaque se connecte en IP sur les VM ciblées, au travers d’une infrastructure d’attaque générée dynamiquement pour les besoins du scénario d’attaque.

- Composant Provisioning : le composant de provisioning se connecte en winrm sur les machines Windows et en SSH sur les machines Linux afin d’exécuter des playbooks Ansible.

- Composant User activity (Yellow Team) : le composant de génération d'activité de vie fonctionne sans agent, et se connecte sur machines virtuelles via le déport d’affichage VNC exposé par l'hyperviseur.

Accès aux fonctionnalités

M&NTIS Platform et l’ensemble des ressources, sont manipulables soit :

- Depuis le frontend web M&NTIS.

- Depuis la CLI M&NTIS.

- Par scripting d’API REST ou d’API Python.