Labs

Introduction

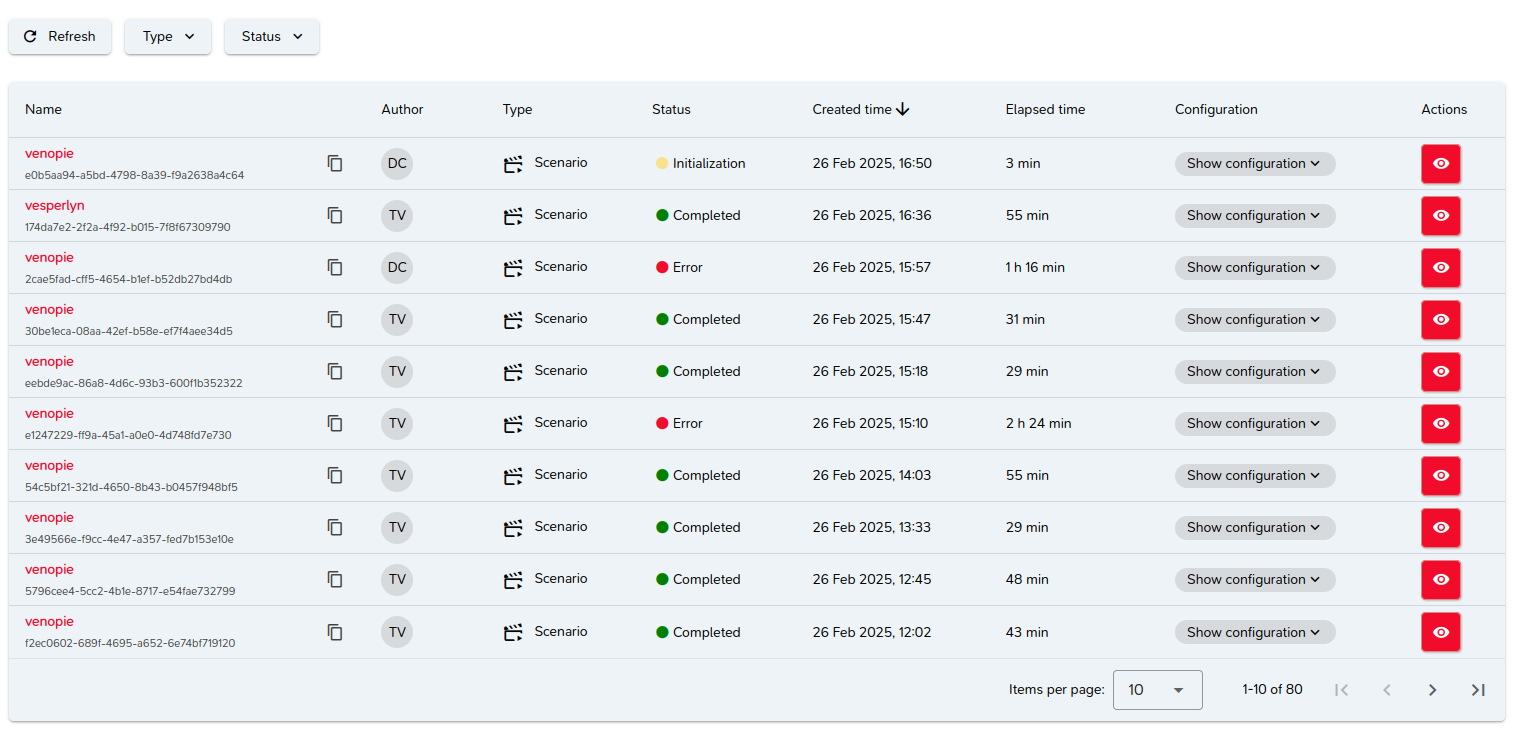

Cette page permet de visualiser les labs effectués et en cours.

Les labs sont présentés sous forme de liste paginée, triée du plus récent au plus ancien.

Définition d'un lab

Un lab représente une expérimentation qui correspond à :

- L'exécution d'une attaque, ou

- L'exécution d'un scénario, ou

- L'instanciation d'un topologie, ou

- L'instanciation d'un basebox (machine virtuelle).

Les expérimentations 3 et 4 ne sont possibles qu'à l'aide de la CLI M&NTIS.

Informations sur un lab

Informations générales

Un élément de la liste correspond à un lab et présente les informations suivantes :

- Le nom de l'élément associé au lab et son ID,

- L'utilisateur ayant effectué le lab,

- Le type de lab,

- Son statut,

- Sa date de création,

- Sa durée.

Il est possible d'accéder aux paramètres de configuration d'un lab en cliquant sur le bouton "Show onfiguration".

Paramètres de configuration

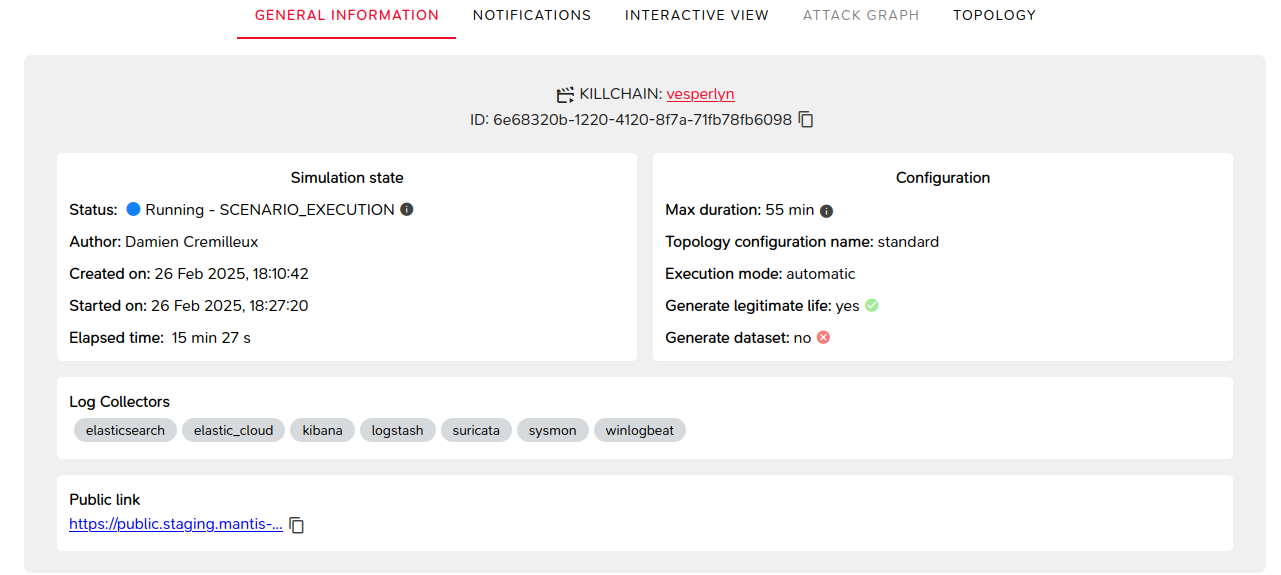

Les paramètres sont les suivants :

- La durée maximale d'exécution,

- Le mode d'exécution,

- L'activation ou non de la génération d'un dataset,

- Les intégrations sélectionnées,

- Le nom de la topologie associée,

- La génération ou non de vie légitime en tâche de fond.

Configuration d'un lab

Avant son exécution, la configuration d'un lab peut être modifiée.

Celle-ci est constituée de plusieurs étapes, toutes facultatives.

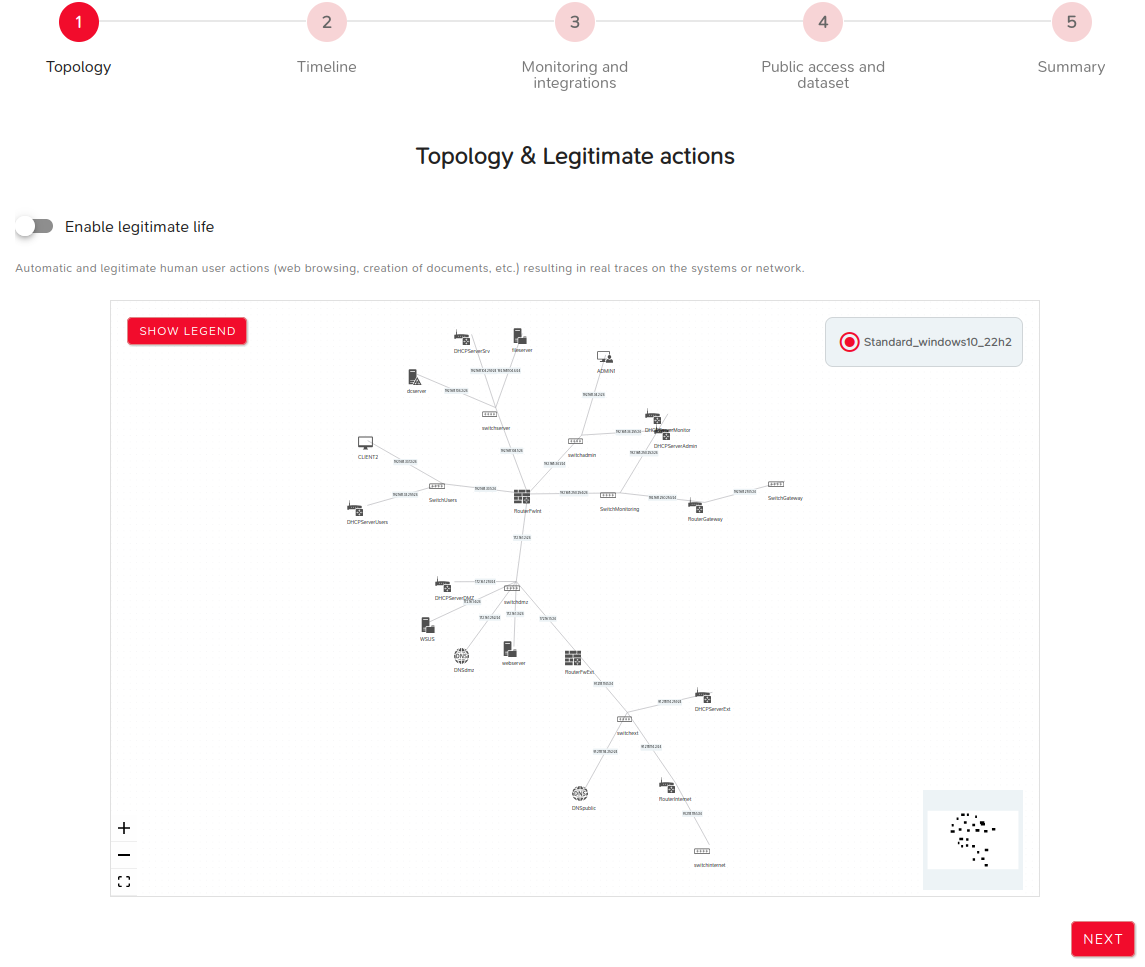

Etape 1 : Topology

Cette étape consiste à choisir la topologie utilisée.

Elle permet également d'activer la génération de vie légitime en tâche de fond, lors de l'exécution du lab.

Le bouton NEXT permet d'accéder à l'étape suivante.

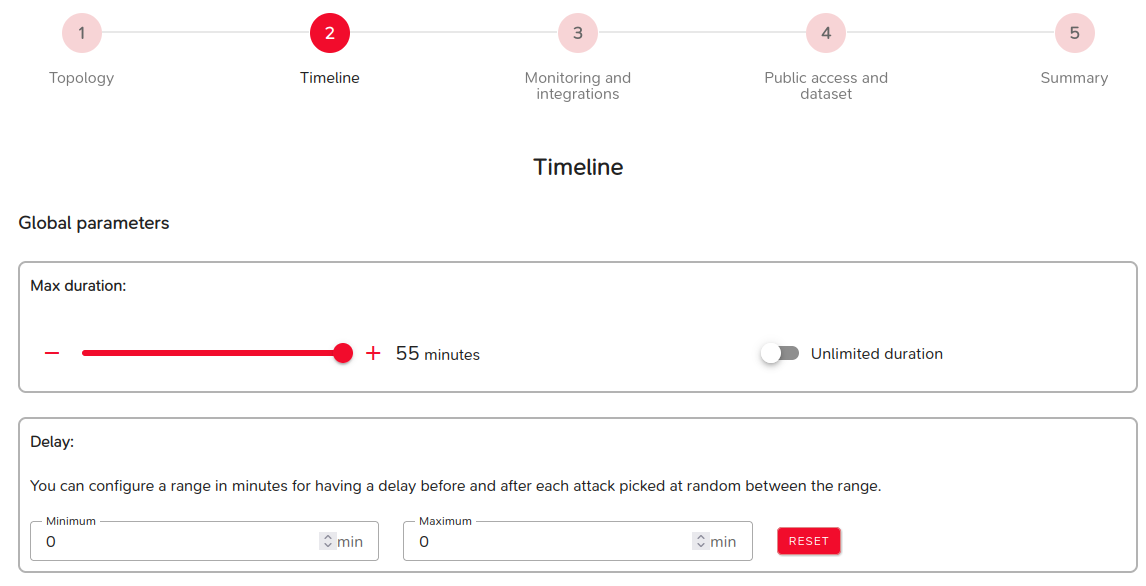

Etape 2 : Timeline

Plusieurs paramètres peuvent être modifiés lors de cette étape :

- Des paramètres conditionnant la durée du lab :

- La durée maximale d'exécution du lab : au delà de cette durée, le lab s'arrêtera,

- Le délai entre deux attaques (min et max),

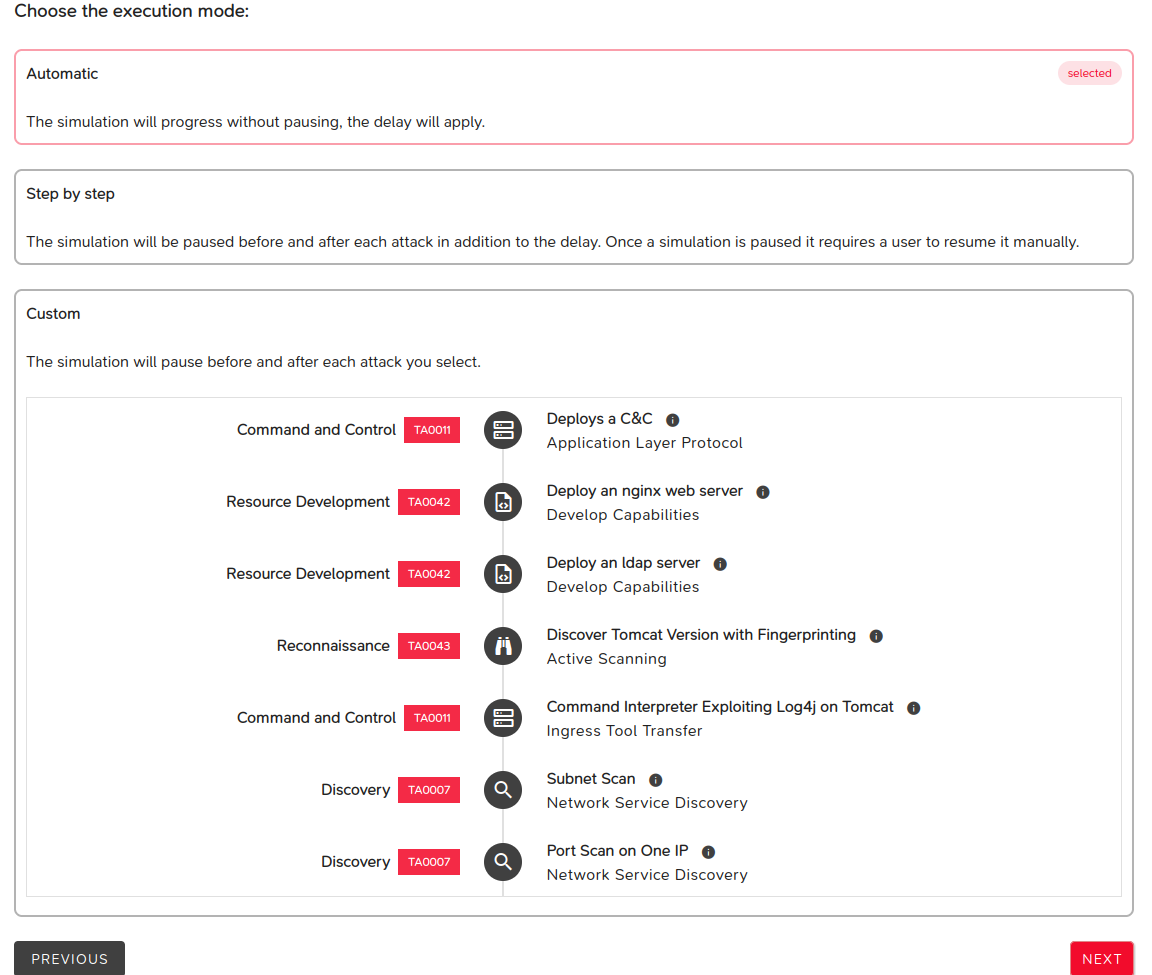

- Des paramètres définissant le mode d'exécution du lab :

- Automatique : le lab s'exécute de bout en bout sans s'arrêter,

- Pas à pas : le lab s'arrête entre chaque attaque, il convient d'effectuer une opération manuelle pour qu'il poursuive son exécution,

- Personnalisé : on choisit après quelle attaque le lab doit se mettre en pause.

Le bouton NEXT permet d'accéder à l'étape suivante.

Le bouton PREVIOUS permet de revenir à l'étape précédente.

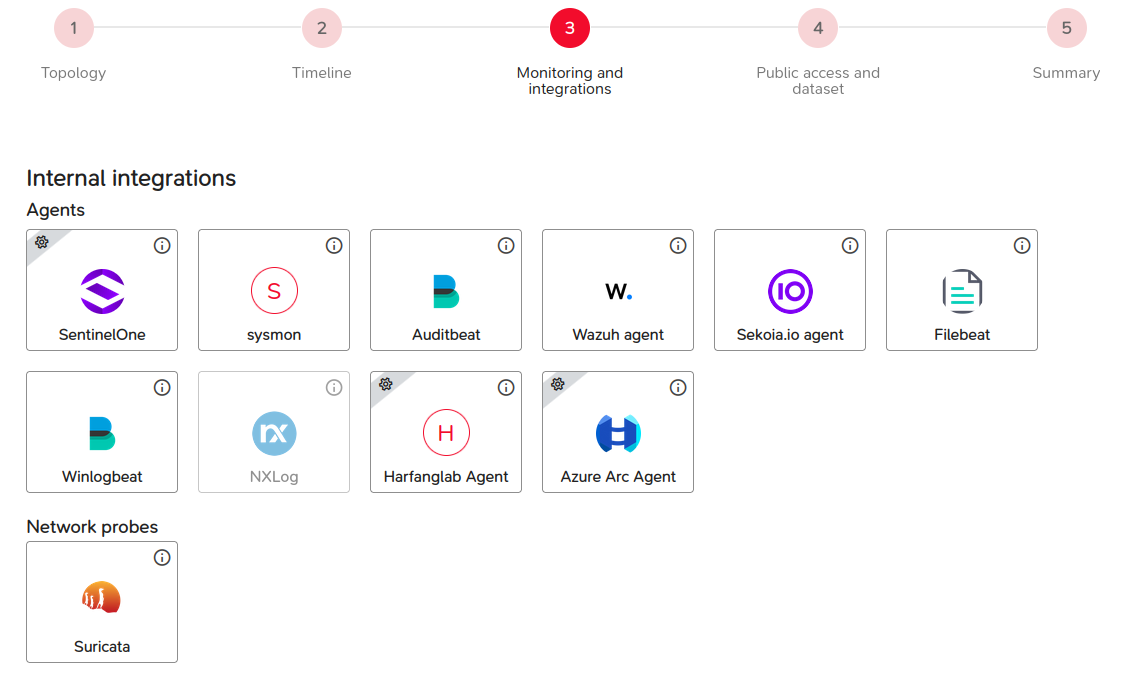

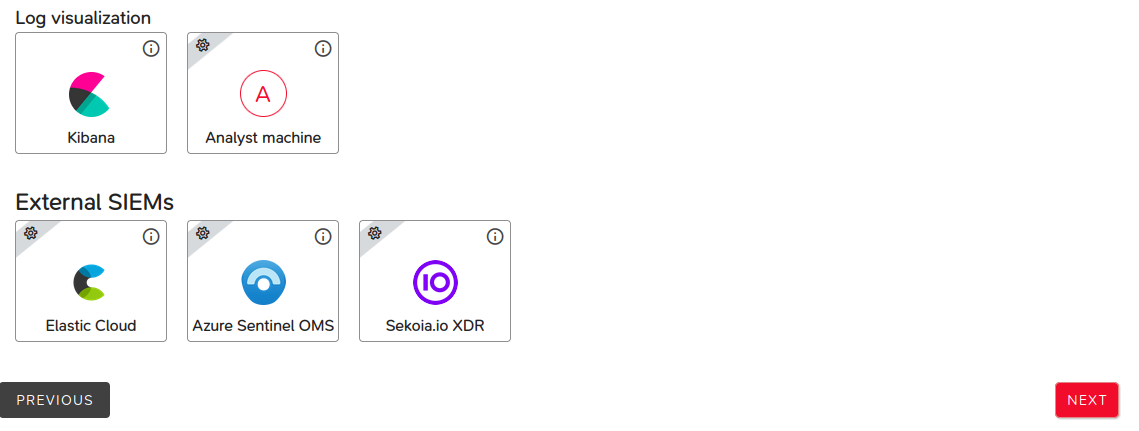

Etape 3 : Supervision and integrations

Les paramètres suivants vont modifier la topologie existante.

Il s'agit de choisir des composants qui vont être déployés au sein de la topologie, différemment suivant leur type.

Ces composants appartiennent aux familles suivantes :

- Agents de collecte,

- Sondes réseau,

Mais également :

- Visualiseurs de logs,

- SIEM externes.

Certaines intégrations requièrent des paramètres d'entrée spécifiques. Consultez cette section afin de connaître les paramètres requis pour un composant donné.

Le bouton NEXT permet d'accéder à l'étape suivante.

Le bouton PREVIOUS permet de revenir à l'étape précédente.

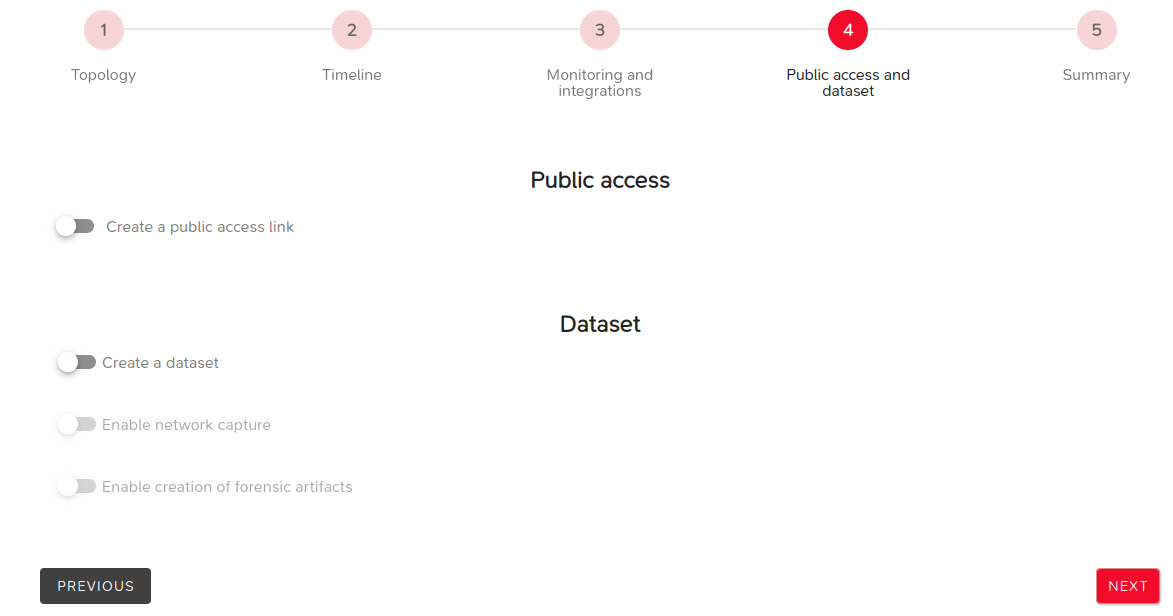

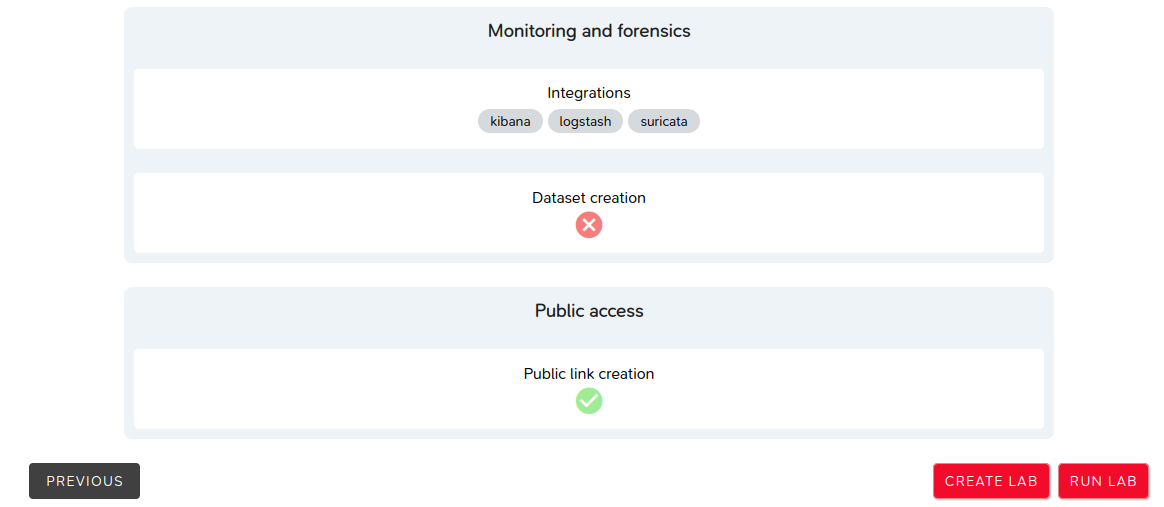

Etape 4 : Public access and dataset

Cette étape permet de donner ou non un accès public, (donc sans authentification) au lab en cours d'exécution.

Elle permet également de préciser les post-traitements choisis, à savoir,

- La génération de dataset,

- La capture réseau,

- La création d'artefacts de forensique.

Le bouton NEXT permet d'accéder à l'étape suivante.

Le bouton PREVIOUS permet de revenir à l'étape précédente.

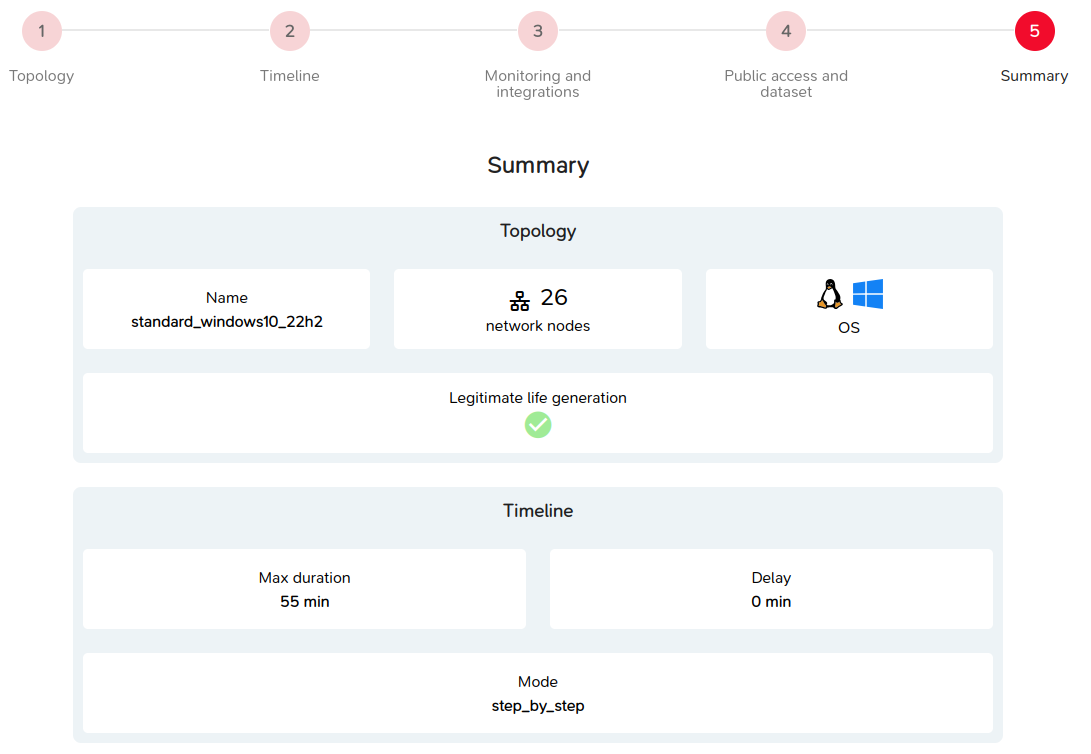

Etape 5 : Summary

Cette dernière étape récapitule les paramètres choisis lors des étapes précédentes.

Le bouton NEXT permet d'accéder à l'étape suivante.

Le bouton PREVIOUS permet de revenir à l'étape précédente.

Le bouton CREATE LAB permet de créer le lab sans le démarrer.

Le bouton RUN LAB permet de créer le lab et le démarrer.

Exécution d'un lab

Lors de l'exécution d'un lab, plusieurs informations sont accessibles, présentées sous forme d'onglets.

Les informations générales

Ces informations concernent des liés à la création du lab et à sa configuration.

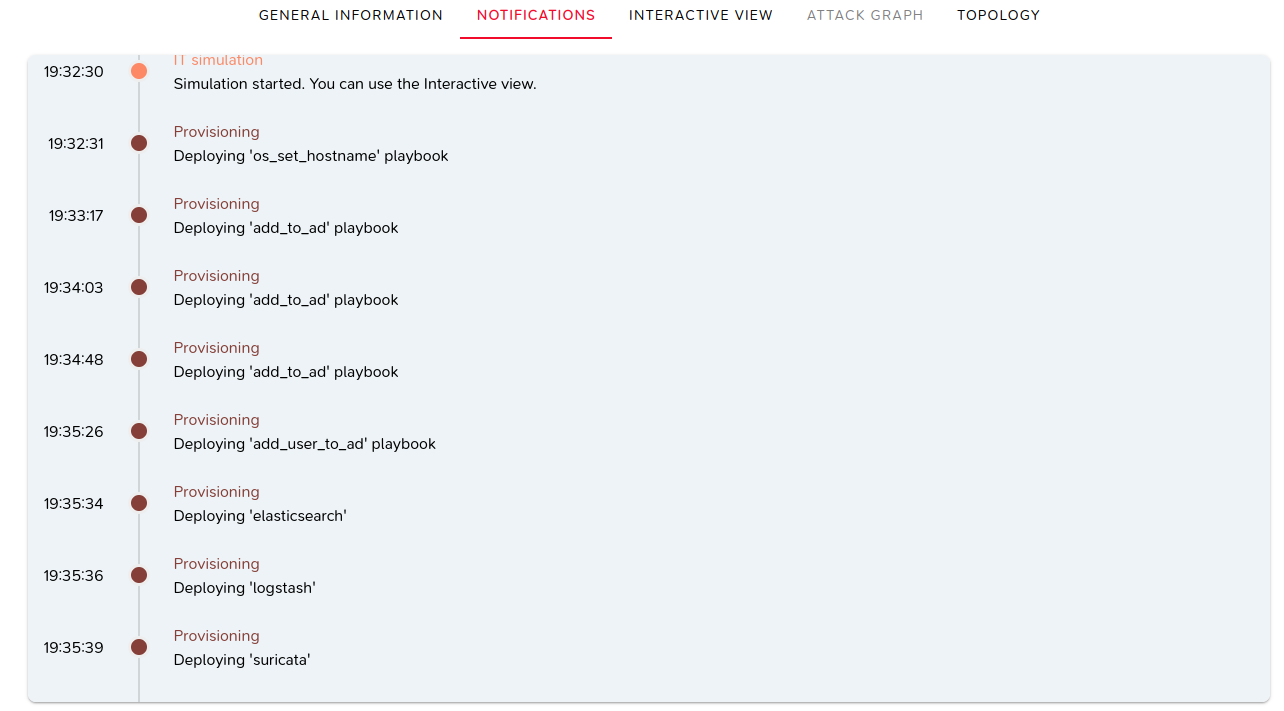

Les notifications

Des notifications sont affichées au fur et à mesure de l'exécution du lab.

Un défilement automatique est mise en place afin d'afficher en permanence les notifications les plus récentes.

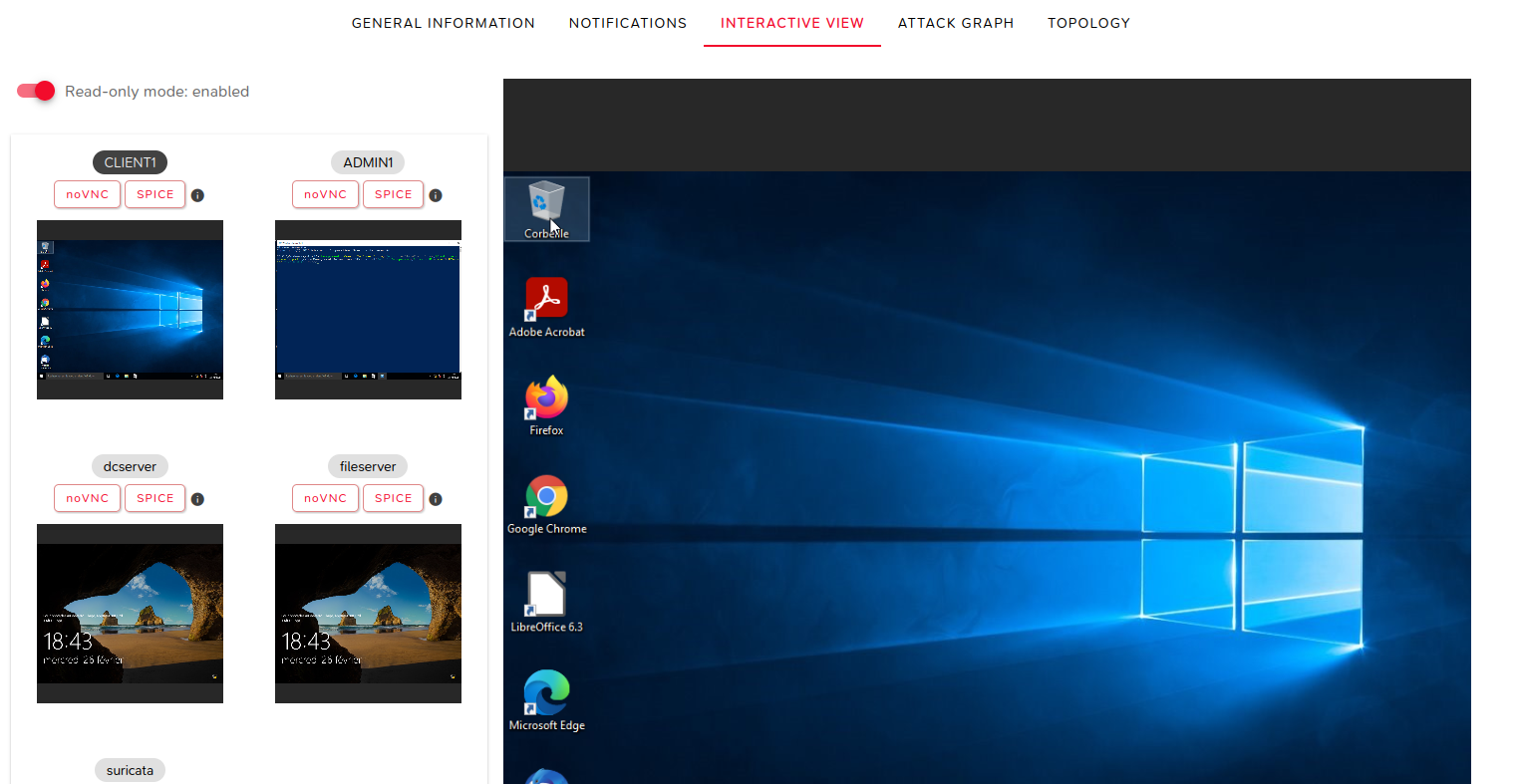

La vue interactive

Cette vue permet d'avoir un accès aux différentes machines virtuelles de la topologie.

L'accès est en lecture ou en écriture, il est alors possible de connecter à une machine donnée via les protocoles VNC ou SPICE.

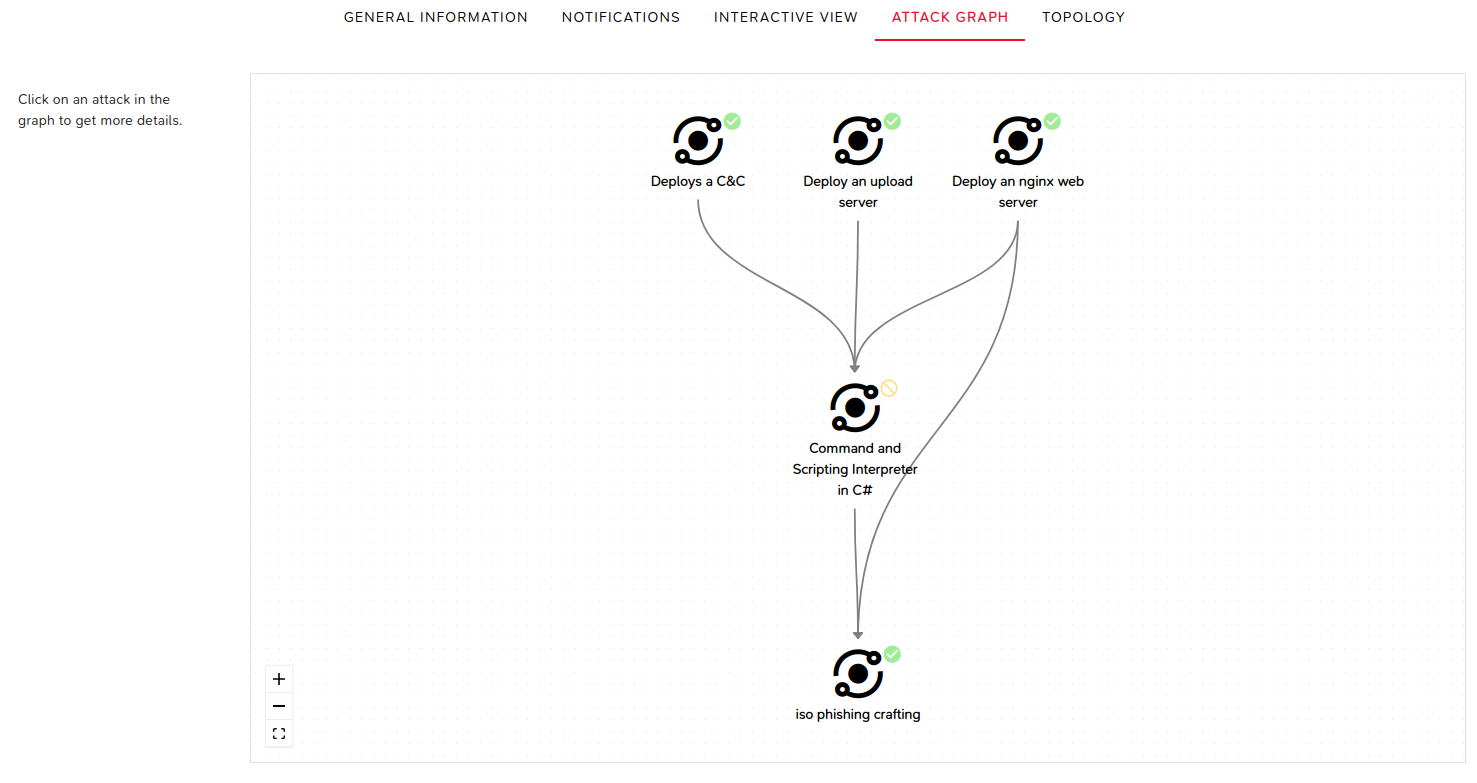

Le graphe d'attaques

Cette vue permet d'afficher les dépendances entre les attaques effectuées et d'obtenir des informations sur une attaque spécifique.

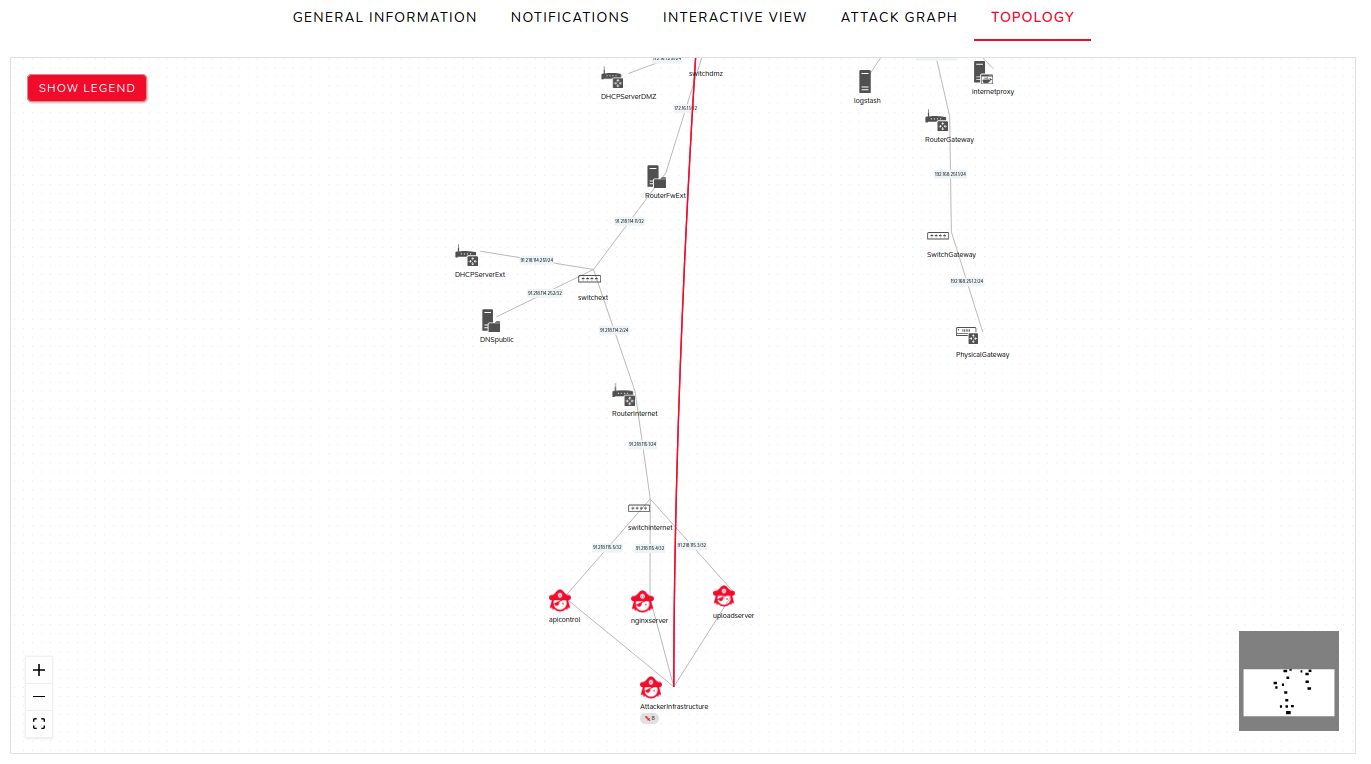

La topologie

Cette vue permet de montrer l'impact des attaques sur les noeuds de la topologie.