Attaques

Introduction

Cette page représente les attaques implémentées au sein de M&NTIS Platform. Par défaut, ces attaques sont présentées selon la vue MITRE ATT&CK.

La matrice MITRE ATT&CK

La matrice MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) est une matrice qui recense les tactiques et techniques employées par les cyber attaquants.

Cette matrice permet de modéliser et répertorier les menaces existantes afin notamment d’améliorer les stratégies de défense, en réponse à ces menaces.

Les menaces sont classées et hiérarchisées sous forme de TTPs (Tactiques, Techniques, Procédures).

Chaque attaque disponible au sein de M&NTIS Platform représente l'implémentation d'une technique ou d'une sous-technique du MITRE ATT&CK, chaque technique ou sous-technique appartenant à une tactique donnée.

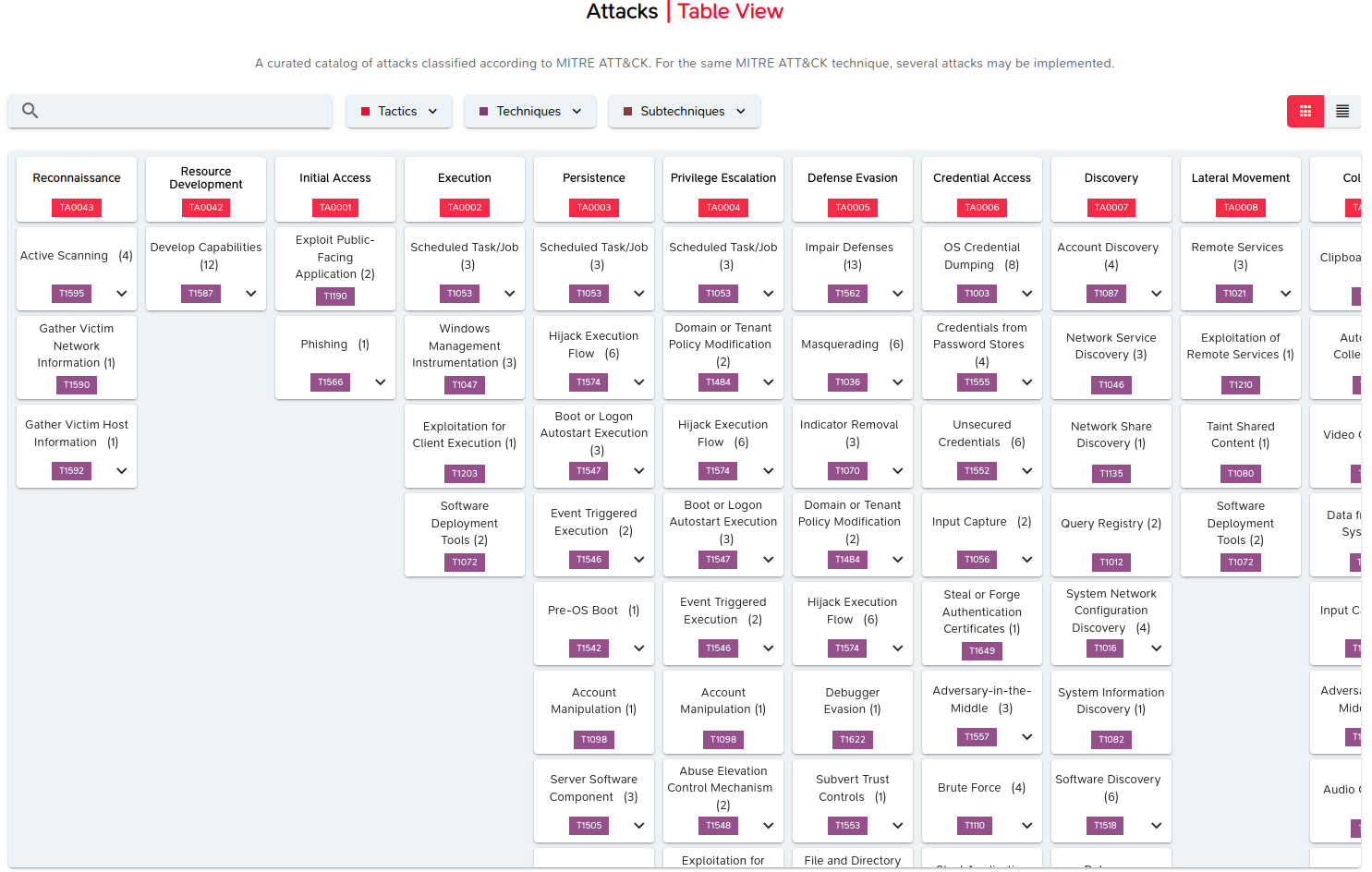

La vue MITRE ATT&CK au sein de M&NTIS Platform

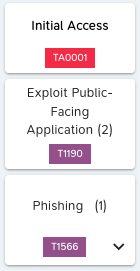

La vue reprend la présentation de la matrice, à savoir les tactiques présentées en colonne et dans le même ordre, l'ID de chaque tactique est affiché (par exemple TA0043 pour la tactique "Reconnaissance").

Si toutes les colonnes (les tactiques) ne sont pas visibles, il est possible d'utiliser la barre de défilement horizontal.

De même, les techniques de chaque tactique sont présentées en ligne, et si certaines ne sont pas visibles, il est possible d'utiliser la barre de défilement vertical.

Pour une tactique donnée, seules sont représentées les techniques dont il existe au moins une implémentation (une attaque). Par exemple, la tactique "Initial Access" comprend au total 10 techniques, mais, ci-après, seules deux techniques sont implémentées via des attaques au sein de M&NTIS Platform.

Chaque "case" représentative d'une technique contient les informations suivantes :

- Le nom de la technique (par exemple "Phishing"),

- L'ID de la technique (par exemple

T1566), - Le nombre d'attaques implémentées pour cette technique (entre parenthèses, par exemple 2 pour "Exploit Public Facing Application").

A noter que si une "flèche vers le bas" est présente dans la case (par exemple pour "Phishing"), cliquer sur celle-ci affiche les noms des sous-techniques de la technique concernée et, entre parenthèses, le nombre d'attaques implémentant cette ou ces sous-technique(s) :

Cliquer sur "la flèche vers le haut" masque cette information.

Clique à un autre endroit dans la case affiche la liste des attaques implémentées pour la technique considérée.

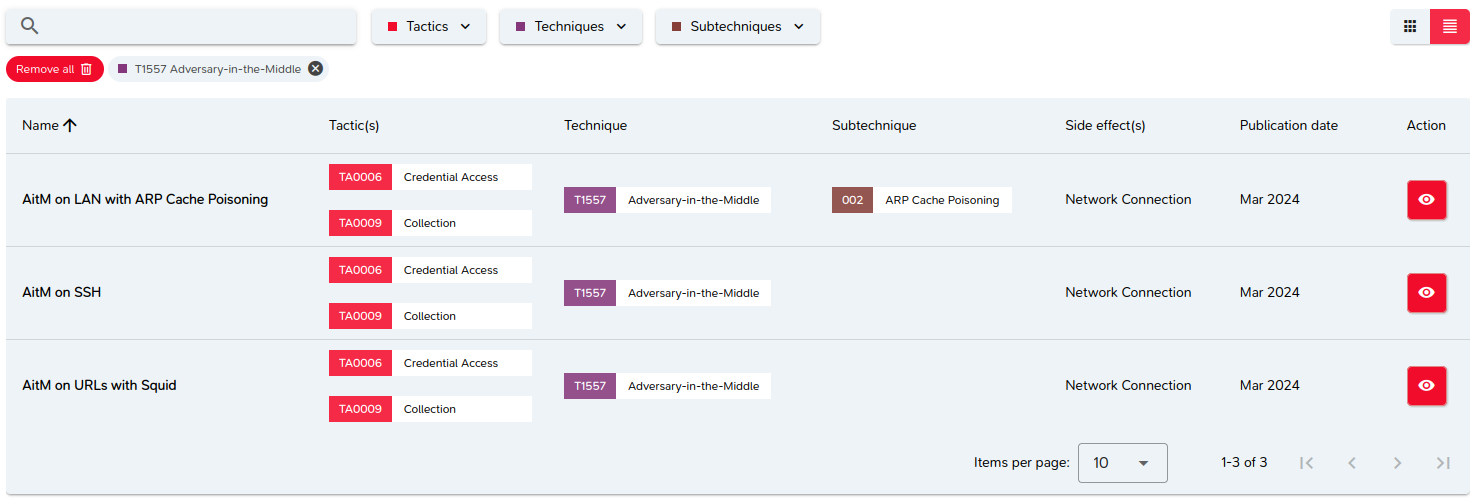

La vue des attaques sous forme d'une liste

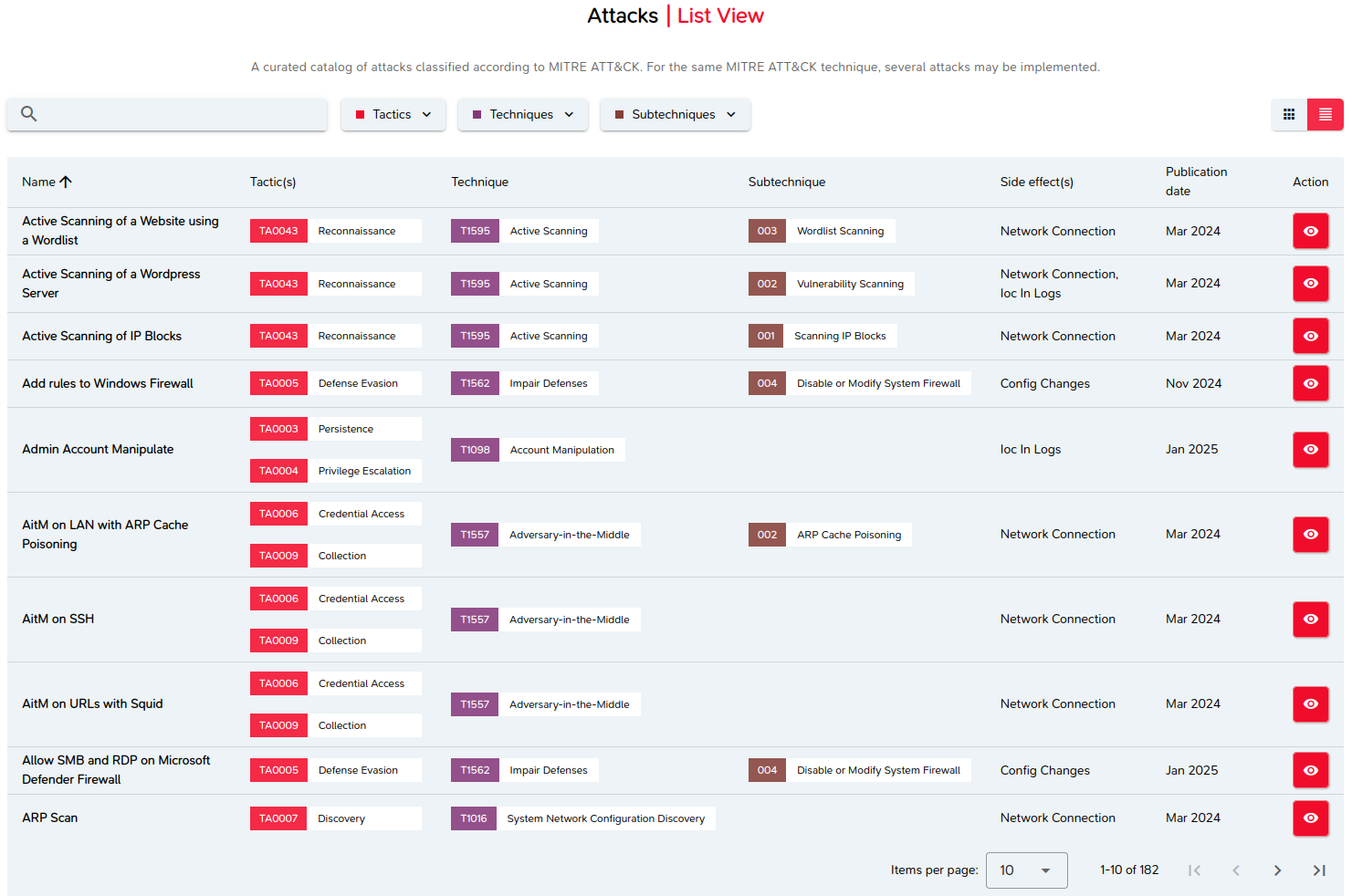

Les attaques peuvent être également visualisées sous forme d'une liste paginée, où les attaques sont triées suivant leur nom, par ordre alphabétique.

Les attaques implémentées par technique

Cette vue permet de lister les différentes attaques existantes pour une technique donnée. Elle revient à appliquer un filtre portant l'ID et le nom de la technique en question.