Agent Microsoft Azure Arc

Agent Microsoft Azure Arc

Description

Azure Cloud est le SIEM de Microsoft pour la collecte et l'analyse des journaux auquel l'agent Azure Monitor envoie ses journaux.

Glossaire

- Azure Monitor Agent (AMA) : il est responsable de la surveillance et de la collecte des données des machines en cours d'exécution. Il transmet ensuite les données aux services Microsoft (tels qu'Azure Sentinel, Azure Cloud, etc.).

- Azure Arc : il vous permet de gérer des serveurs physiques et des machines virtuelles Windows et Linux hébergés en dehors d'Azure, sur votre réseau d'entreprise ou chez un autre fournisseur de services dans le cloud. Il fonctionne comme une passerelle vers Azure.

- Azure Sentinel : il s'agit d'une solution native de gestion des informations et des événements de sécurité (SIEM) et d'orchestration, d'automatisation et de réponse en matière de sécurité (SOAR) qui s'exécute dans le nuage Azure.

- Azure Log Analytics Workspace : il s'agit d'un magasin de données où vous pouvez collecter tout type de données de journaux à partir de toutes vos ressources et applications Azure et non Azure.

- Data Collection Rule (DCR) : il s'agit d'une partie d'un processus de collecte de données de type Event Trace Log (ETL) qui améliore les anciennes méthodes de collecte de données pour Azure Monitor.

Configuration

L'implémentation de M&NTIS est compatible avec l'interface Microsoft Azure CLI (Command Line Interface). Chaque machine où Azure Arc Agent est installé à partir de ce lab a un tag creator=mantis. Les machines Windows et Linux de la topologie sont provisionnées avec l'Azure Arc Agent et l'extension Azure Monitor Agent activée. Azure Monitor Agent. L'extension est configurée pour envoyer des logs via un proxy intégré dans le lab. Azure doit être configuré du côté du Cloud et non de l'agent.

Notez le resource_group que vous allez utiliser et où tous les objets dynamiques seront créés. La localisation géographique est un champ obligatoire pour Azure. Pour l'exemple, « francecentral » peut être utilisé.

Enregistrement de la demande

Il est prévu qu'une application soit créée afin d'usurper l'identité de l'utilisateur principal. Pour ce faire, allez dans « App Registrations » -> « New registration ».

Configurez l'URL de redirection web avec « http://localhost » (elle ne sera pas utilisée).

Validez la création de l'application et allez dans l'application nouvellement créée.

Notez bien le client_id et le Directory ID, connu sous le nom de tenant_id.

Ensuite, cliquez sur Manage -> Authentication -> Advanced settings. Activez l'option « Allow public client flows ».

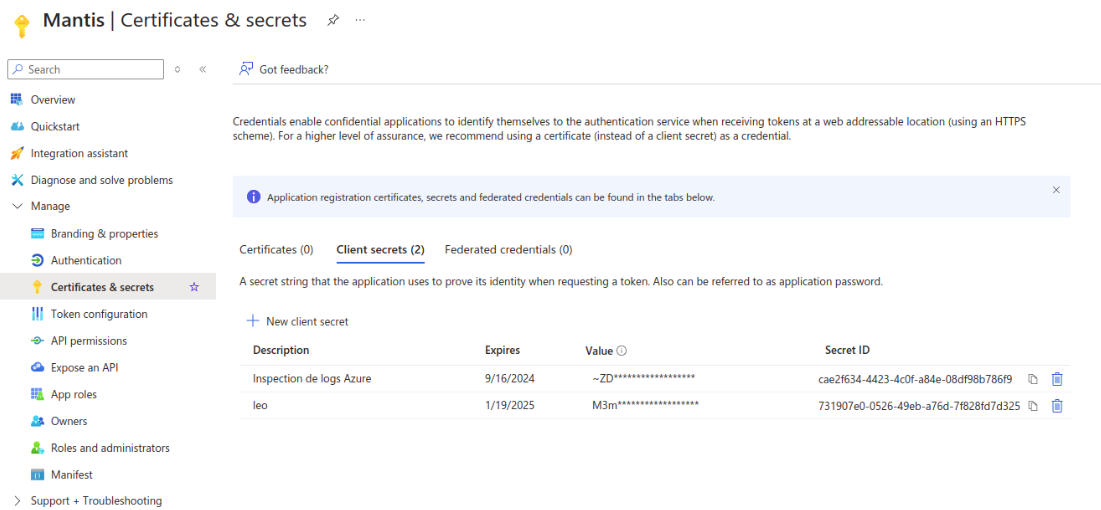

Pour créer un nouveau secret, naviguez vers Manage -> Certificates and Secrets. Créez un nouveau secret client et notez cette valeur comme client_secret.

Dans « Manage -> API Permission », créez une nouvelle permission pour Azure Service Management, choisissez une permission déléguée et cochez l'entrée user_impersonation.

Accédez maintenant à Contrôle d'accès (IAM) et ajoutez le rôle intégré :

- Intégration des machines connectées Azure.

Ajoutez ensuite les autorisations suivantes (qui peuvent être regroupées dans un rôle personnalisé) :

- Microsoft.HybridCompute/machines/delete

- Microsoft.Resources/deployments/*

- Microsoft.Resources/deployments/validate/action

- Microsoft.HybridCompute/machines/extensions/write

- Microsoft.Insights/DataCollectionRuleAssociations/Read

- Microsoft.Insights/DataCollectionRuleAssociations/Write

- Microsoft.Resources/subscriptions/resourcegroups/read

- Microsoft.Insights/dataCollectionRules/read

Attributions des rôles

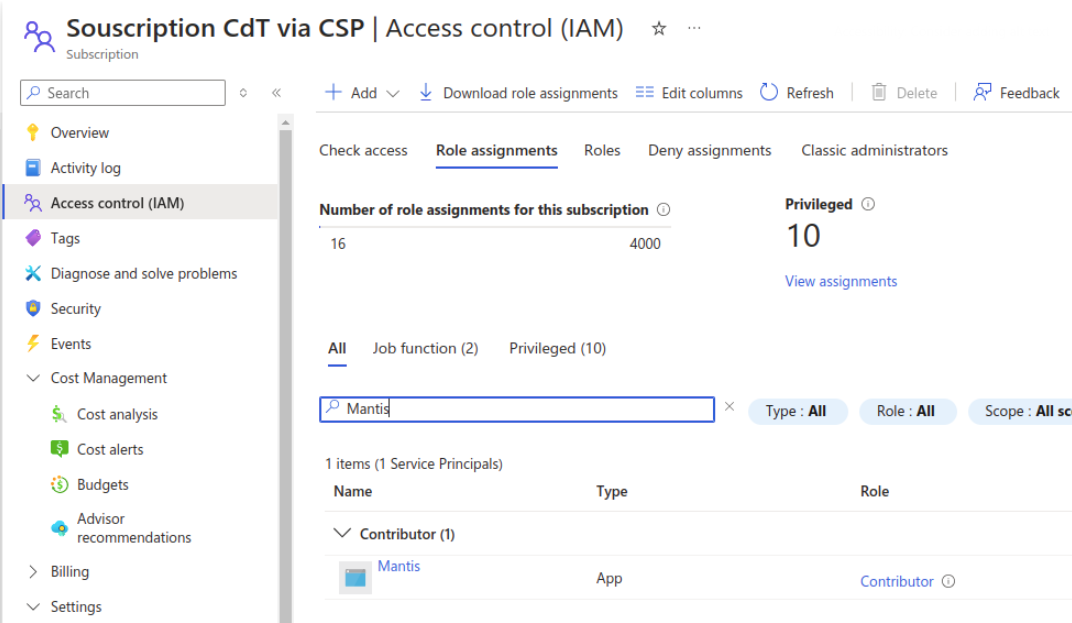

Vous devez accorder le rôle de contributeur pour l'application, tant pour l'abonnement que pour le groupe de ressources cible.

Abonnement

Vous devez autoriser cette application enregistrée dans votre plan d'abonnement (subscription_id). Pour ce faire, vous devez vous rendre sur la page de l'abonnement. Ensuite, naviguez vers le Contrôle d'Accès (IAM), ajoutez votre application, et définissez son rôle comme contributeur.

Groupe de ressources

La même opération doit être effectuée sur le groupe de ressources. Naviguez vers l'onglet "Access Control" (IAM) dans le panneau de gauche, et ajoutez votre application en tant que contributeur.

Règle de collecte des données (DCR)

Configuration de base

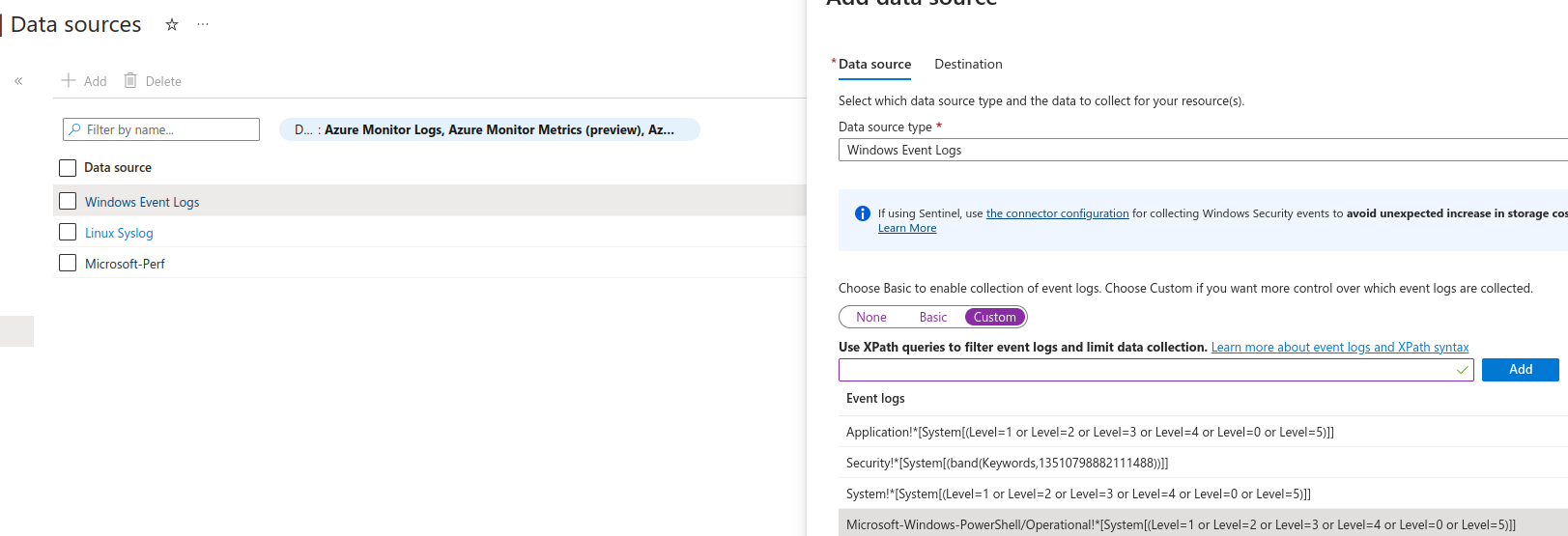

Il est maintenant temps de créer une règle de collecte de données (DCR). C’est à cet endroit que les journaux provenant des différentes machines seront envoyés et analysés par les connecteurs de données. À l’exécution, M&NTIS ajoute automatiquement les machines à la DCR correspondante. Ces machines deviennent alors visibles dans l’onglet Ressources.

Vous devez créer 3 DCR différentes. Deux sont créées à partir des connecteurs de données et une supplémentaire n’est pas connectée à un connecteur de données.

L’utilisateur doit activer 2 connecteurs de données depuis le panneau Azure Sentinel et créer une DCR spécifique pour chacun :

- Windows Security Events via AMA

- Syslog via AMA

et une DCR générale supplémentaire pour les journaux d’événements Windows.

Vous devez retenir les différents noms de DCR car ils seront utilisés dans la configuration du connecteur Azure Arc de M&NTIS.

Powershell-transcript

Les machines Windows du lab ont la fonction de transcription Powershell activée. Elle permet d'enregistrer en tant qu'événement chaque commande Powershell ou script Powershell exécuté. Ces événements sont enregistrés dans le fichier journal Microsoft-Windows-PowerShell/Operational. Afin de permettre à Azure de collecter ces événements, vous devez ajouter la règle suivante en tant que requête XPath « personnalisée » dans les journaux d'événements Windows :

Microsoft-Windows-PowerShell/Operational!*[System[(Level=1 or Level=2 or Level=3 or Level=4 or Level=0 or Level=5)]]

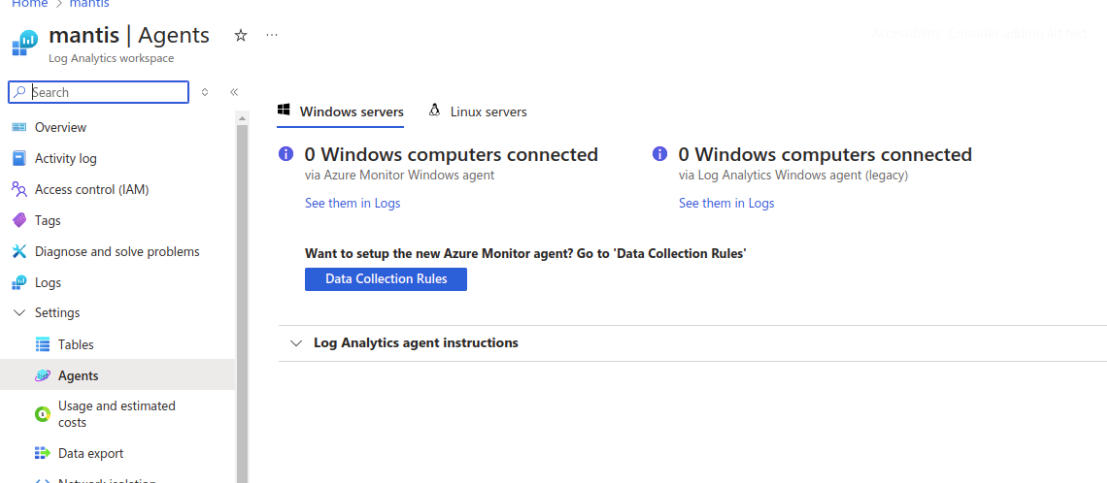

Espace de travail de Log Analystics

Afin d'analyser tous ces journaux, nous devons créer un objet d'espace de travail Log Analytics. Ajoutez le DCR nouvellement créé à l'onglet "Settings -> Agents -> Data Collection Rules".

Activation

Afin d'utiliser le connecteur M&NTIS pour Azure, l'utilisateur doit configurer 7 ressources Azure différentes.

Ces ressources fournissent des identifiants et des jetons qui sont expliqués dans Configuration :

Utilisation

Vous pouvez directement aller sur la page principale de l'espace de travail d'analyse des logs que vous avez créé plus tôt, et sélectionner Logs. Vous devriez voir les journaux envoyés par toutes les machines sur lesquelles AMA est installé dans le laboratoire. Selon votre abonnement, vous pouvez même utiliser Azure Sentinel pour détecter les menaces.