Splunk

Splunk

Description

Le SIEM Splunk peut être déployé dans la simulation comme un noeud Docker. Dans M&NTIS, des agents BEAT ELK (auditbeat et winlogbeat+sysmon) sont utilisés pour collecter les événements sur les machines déployées vers Logstash, qui les dirige ensuite vers le noeud Splunk.

Configuration

La configuration de Splunk dans M&NTIS contient celle fournie par défaut par l'image publique de Splunk. Le mot de passe du compte 'admin' :code:AmossysSPLUNK35; permet d'accéder à l'interface web de Splunk.

Activation

Pour que Splunk soit fonctionnel dans la simulation, vous devez activer les éléments suivants :

- l'agent Auditbeat (Pour les noeuds Linux)

- Les agents Sysmon et Winlogbeat (pour les noeuds Windows)

- Logstash (déjà sélectionné car essentiel)

- L'aggrégateur de logs Splunk

Utilisation

Une fois que la simulation est lancée, vous devez d'abord accéder à l'interface Splunk en cliquant sur l'onglet Topology. Ensuite, vous devez y récupérer l'adresse IP du noeud splunk, car son adresse peut changer d'une simulation à une autre.

Ensuite, allez sur l'onglet Interactive view. Vous devez vous connecter sur une machine cliente et y ouvrir une session simple utilisateur.

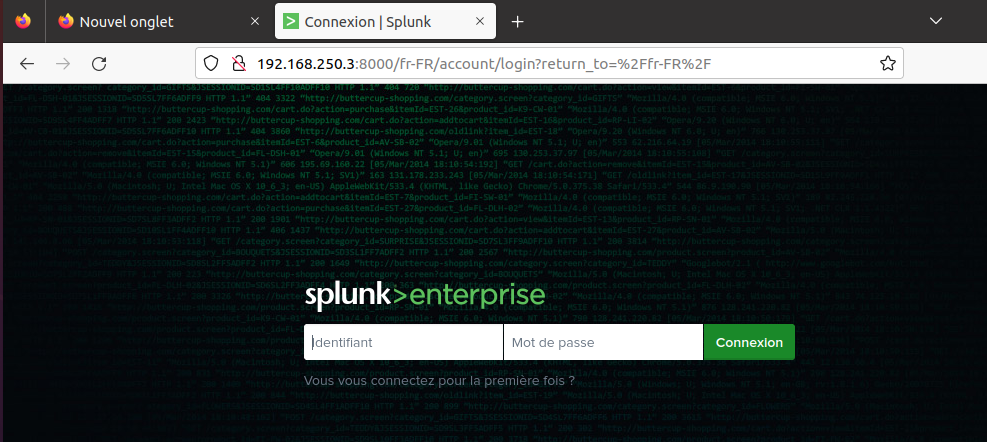

Dans cette session, vous pouvez ouvrir un navigateur Internet, et vous connecter sur le serveur Splunk en HTTP sur le port 8000, l'IP du serveur étant celle que vous avez récupérée précédemment dans l'onglet Topology. L'interface web Splunk apparaît alors, et vous pouvez vous y authentifier avec les identifiants :code:admin:AmossysSPLUNK35;:

Vous devez fermer la popup "Data Sharing" :

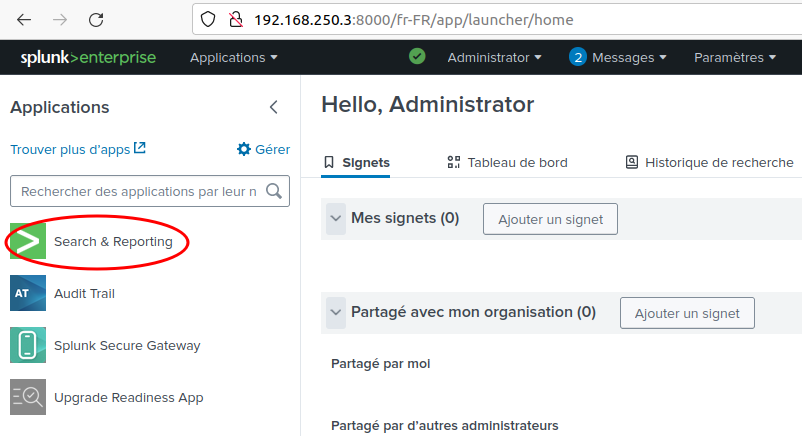

Pour visualiser les événements remontés, sur la page d'accueil cliquez sur "Search & Reporting" :

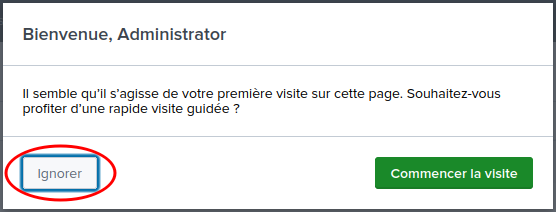

Vous pouvez fermer la popup "1st Visit":

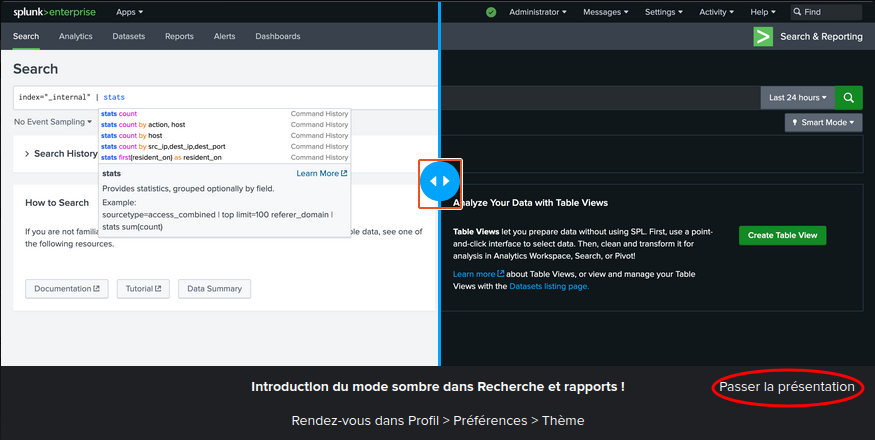

Et passer l'introduction :

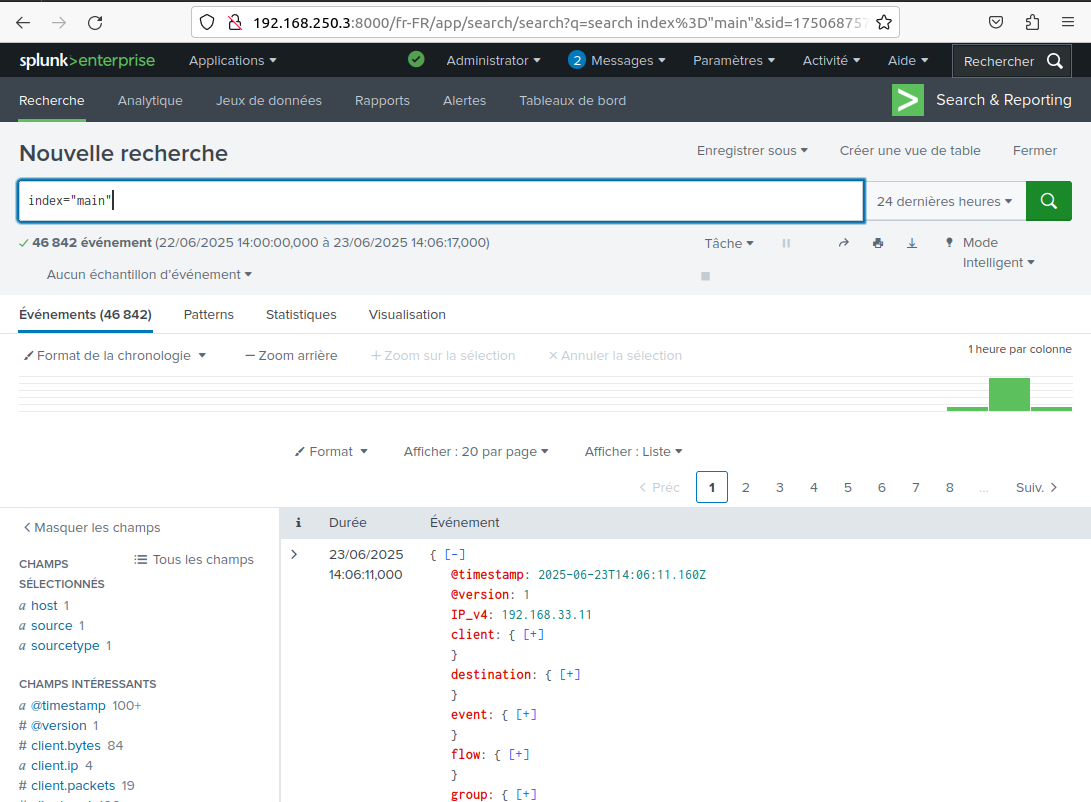

L'index "main" référence les événements, donc dans la barre de recherche tapez :code:index="main" et validez :