Entrainement d'analyste SOC avec M&NTIS Platform

Ce tutoriel présente la démarche de mise en oeuvre de Labs pour former des analystes SOC avec M&NTIS Platform. L'objectif de ce type de formation est de faire monter en compétence une équipe d'analystes SOC sur la maîtrise des procédures d'investigation et de détection d'attaques. Les sessions de formation se déroulent en autonomie avec un animateur ayant accès à M&NTIS Platform. Les analystes SOC participent à la formation au travers d'outils de supervision de sécurité configurables automatiquement (console EDR ou SIEM par exemple) et reçoivent un lien public permettant d'avoir des informations contextuelles sur le système d'information supervisé.

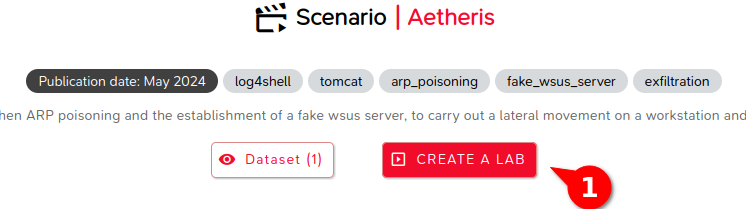

Choix du scenario

Sélectionnez un scénario d'attaque en fonction des objectifs de la formation et de la menace que vous souhaitez étudier. Par exemple, le choix du scénario peut être basé sur :

- l'impact en termes de finalité de l'attaquant (ex: ransomware).

- la simulation de TTPs d'un mode opératoire connu (ex : DarkPink).

- l'exploitation de vulnérabilités (ex : log4shell).

Une fois le scénario retenu, cliquez sur le bouton de configuration du Lab (1).

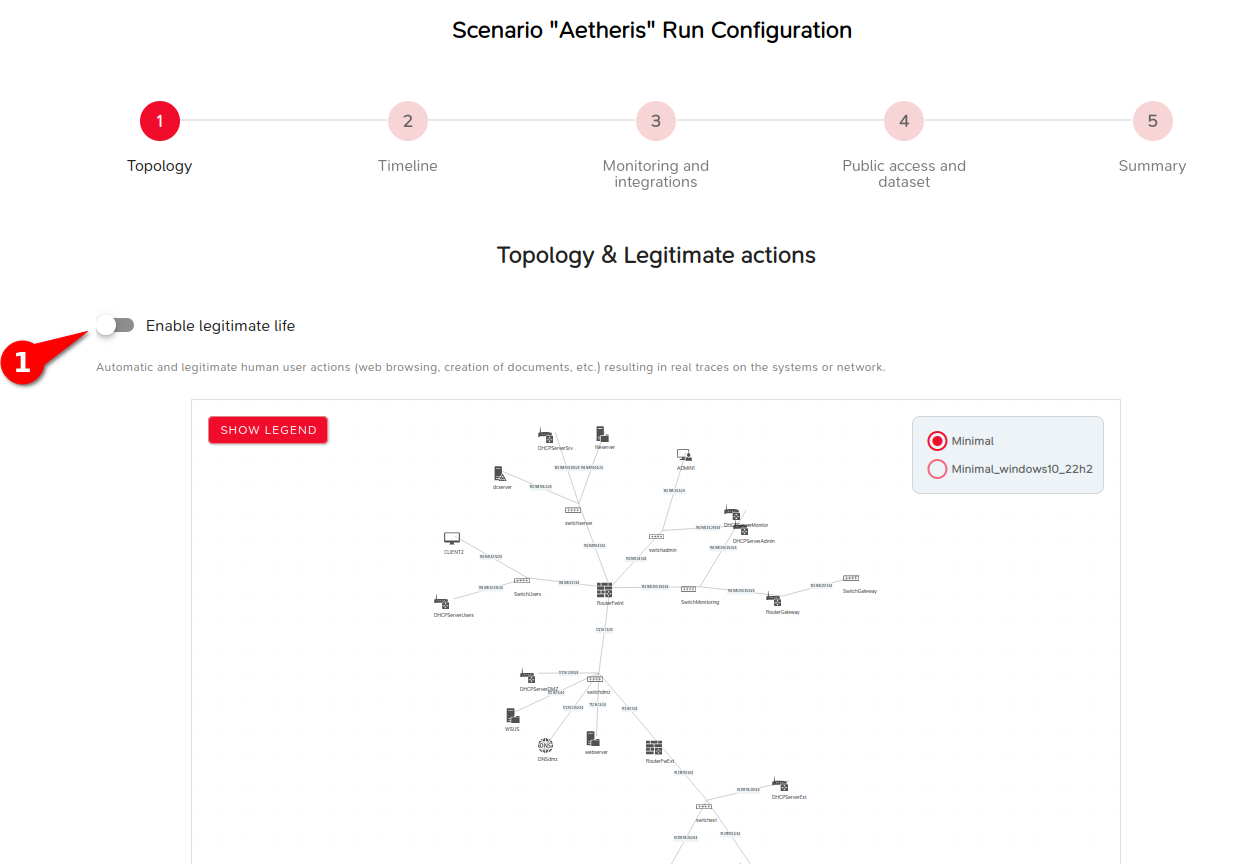

Information sur le SI simulé

Dans le menu de configuration d'un Lab, le premier écran donne des informations sur le SI supervisé :

- Visualisation de la topologie associée : Affichez la topologie du réseau simulé dans M&NTIS pour voir les systèmes affectés par l'attaque.

- Choix du bruit et activité utilisateur en arrière-plan (1) : Configurez les activités d’utilisateurs pour simuler un environnement réaliste. Cela peut inclure des actions comme des connexions, des accès à des fichiers, etc.

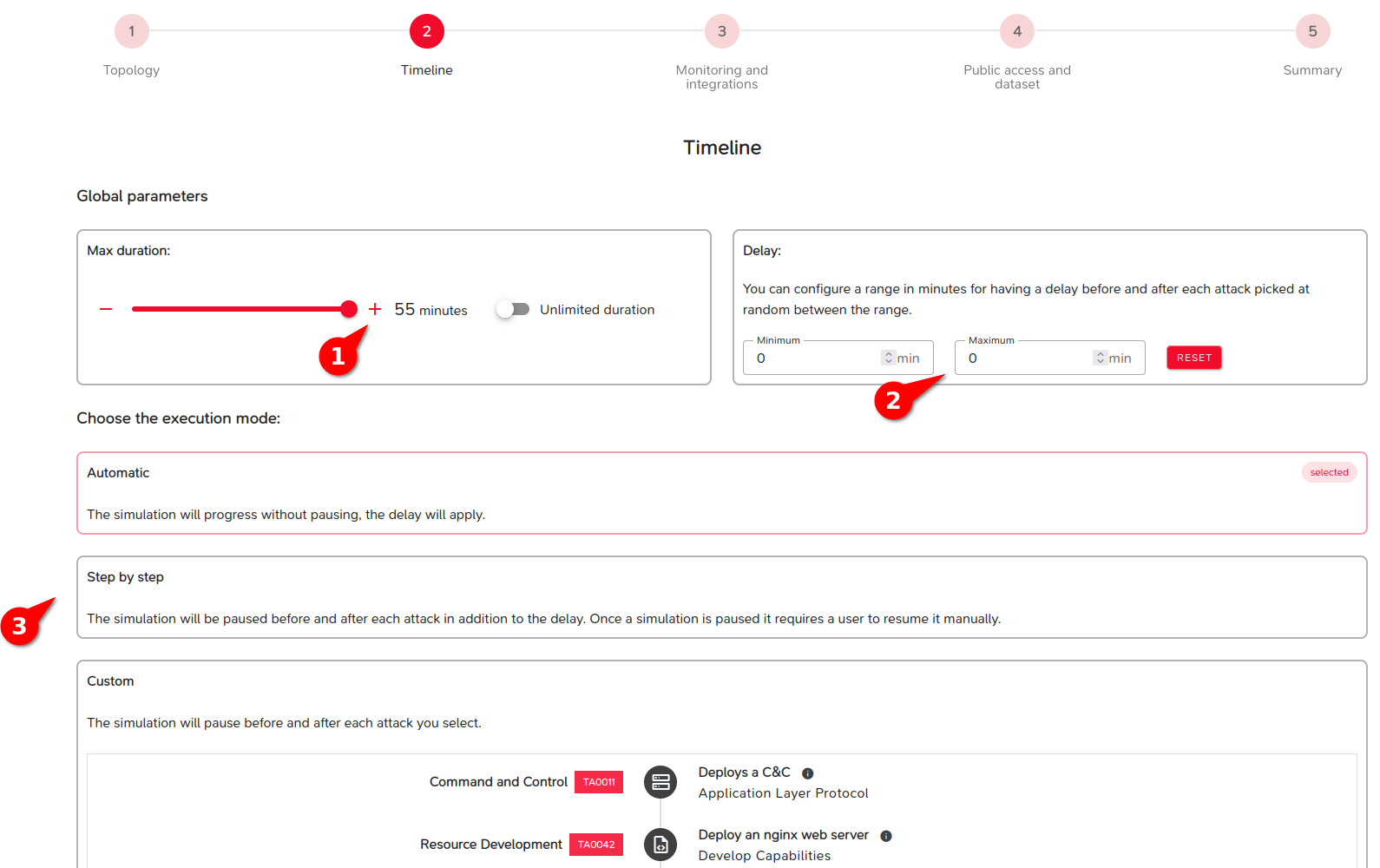

Configuration de la chronologie

Dans l'écran suivant de configuration d'un Lab, vous pouvez modifier la durée d'un lab et la chronologie du scénario :

- Configuration du délai global du lab (1) : Pour ce cas d'usage de formation, il est préférable de sélectionner "Unlimited duration" pour ne pas être contraint par la durée du lab. Une fois la formation terminée, vous pourrez alors éteindre le Lab.

- Configuration du délai entre les étapes d'attaque (2) : Configurez un délai entre chaque étape de l’attaque pour donner aux participants le temps de mener une investigation après chaque événement.

- Configuration des pauses (3) : Vous pouvez également choisir de faire des pauses à chaque étape ou à des étapes précises, afin de maitriser l'enchainement des étapes d'attaques du scénario.

Par exemple, une pause à la première étape du scénario est fortement recommandée pour permettre de personnaliser de manière manuelle le Lab.

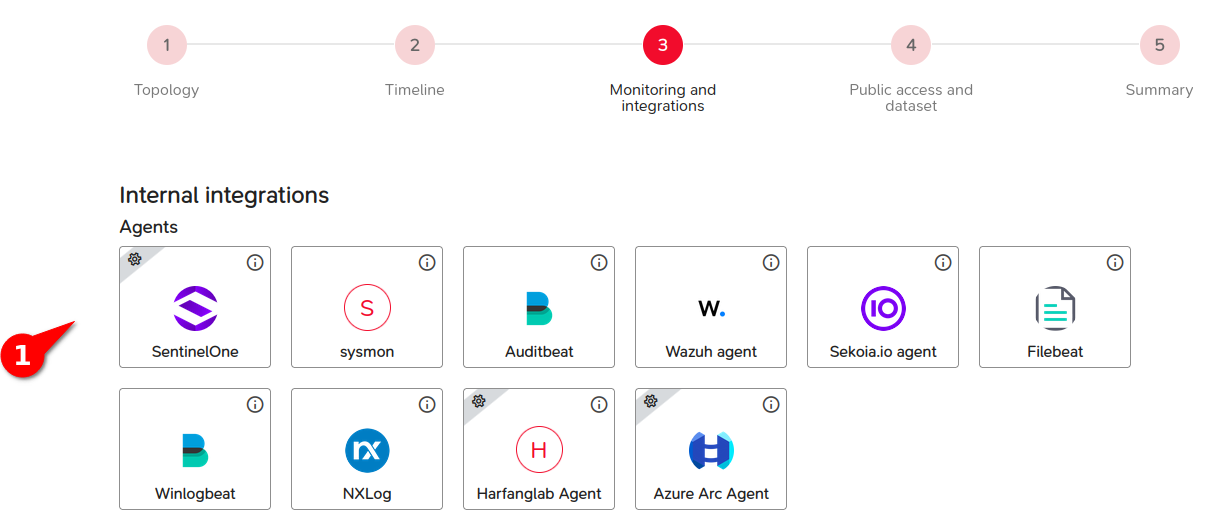

Configuration de la supervision de sécurité

Dans l'écran suivant de configuration d'un Lab, vous pouvez configurer la chaîne de supervision. Cette section permet de sélectionner les intégrations en défense à déployer automatiquement pour mettre en oeuvre une chaîne complète de supervision de sécurité (collecte des logs, EDR, puits de collecte, SIEM et console de visualisation).

- Déploiement d'agents : Choisissez les agents de supervision (1) que vous souhaitez déployer sur le SI. Une fois sélectionné, l'agent sera automatiquement installé sur toutes les machines et systèmes compatibles. Si un agent EDR (Endpoint Detection and Response) est sélectionné, il sera déployé sur toutes les machines.

- Supervision avec SIEM cloud : Si un SIEM cloud (externe au lab) est retenu, l'accès à la console SIEM par les analystes se fera avec leur poste de travail.

- Supervision avec SIEM interne au lab : Si un SIEM est déployé au sein du système simulé, il est alors nécessaire d'ajouter également un poste de consultation pour permettre aux analystes d'accéder à la console du SIEM. En fonction du nombre de participants, prévoyez un poste de consultation supplémentaire pour chaque participant, ainsi qu'un poste pour l'animateur.

Voir la section Configuration de la défense pour plus d'information sur la configuration de la supervision de sécurité.

Finalisation de la création du lab

Dans l'écran suivant de configuration d'un Lab, il est conseillé d'activer un lien public permettant aux analystes d'accéder à une page de mise en situation pour la formation.

- Activation du lien public (1) : Créé un lien public pour permettre aux participants de se connecter à la plateforme du lab et suivre les instructions de l’animateur.

Enfin, le dernier écran fournit une synthèse de la configuration retenue du Lab. Cliquez ensuite sur le bouton de création d'un lab (1).

Lancement et préparation du lab

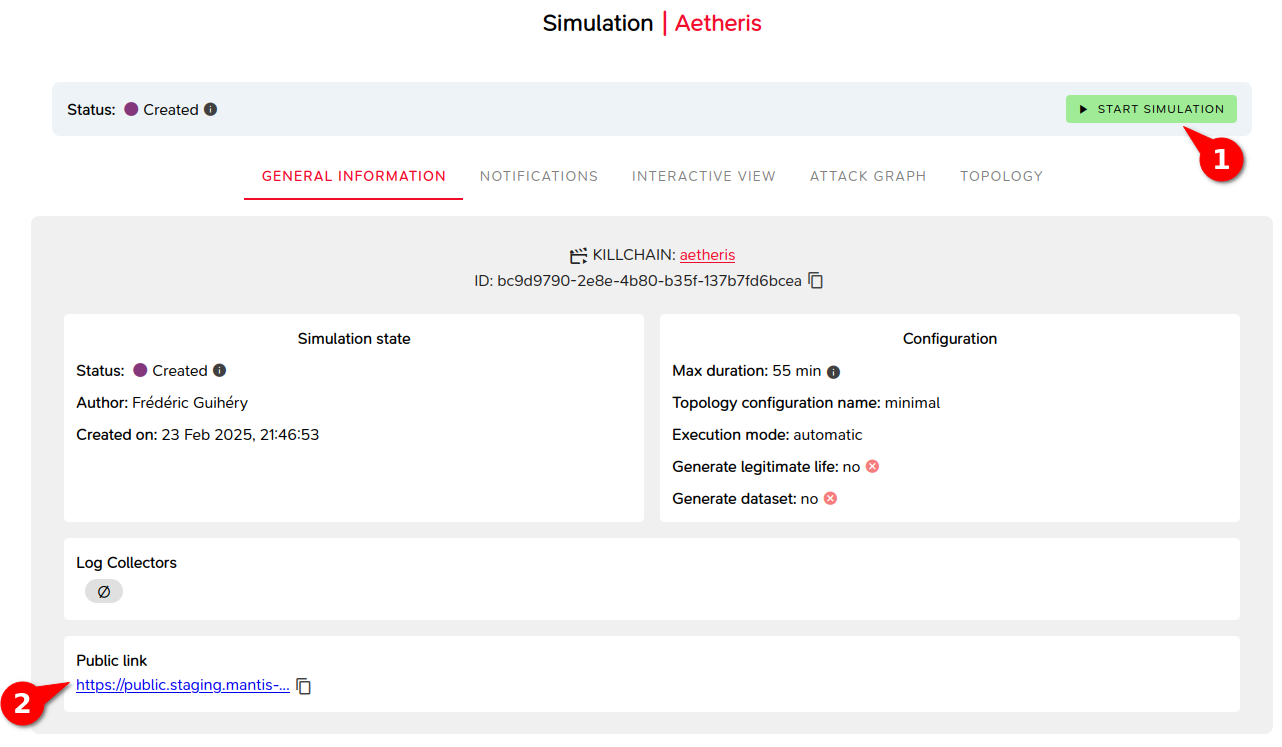

Le lancement du lab se fait avec le bouton de démarrage du Lab (1).

Une fois le Lab démarré, si celui-ci a été configuré pour être mis en pause à la première étape du scénario, vous pouvez alors personnaliser le Lab en utilisant par exemple des playbooks Ansible pour automatiser certaines actions. Par exemple, vous pouvez déployer un agent EDR spécifique, qui ne serait pas présent dans le catalogue M&NTIS. Un tutoriel spécifique sur la création et l'usage de playbooks Ansible avec M&NTIS est disponible.

Concernant le volet supervision de sécurité, vous avez plusieurs possibilités :

- Configuration optionnelle des signatures dans le SIEM : Vous pouvez ajouter manuellement des signatures dans le SIEM pour que ce dernier puisse détecter certaines étapes d'attaques. Cette démarche permet de créer des points de départ d'investigation sous forme d'alertes côté SOC.

- Page de contexte (2) : Avant ou au début de la formation, vous pouvez fournir aux participants une page de contexte donnant des informations sur le système d'information supervisé, et qui permet d'interagir avec les machines simulées, une fois le Lab créé.

Séance de formation

Au travers du lien public fourni par l'animateur, les participants peuvent maintenant accéder à la plateforme pour commencer l'investigation.

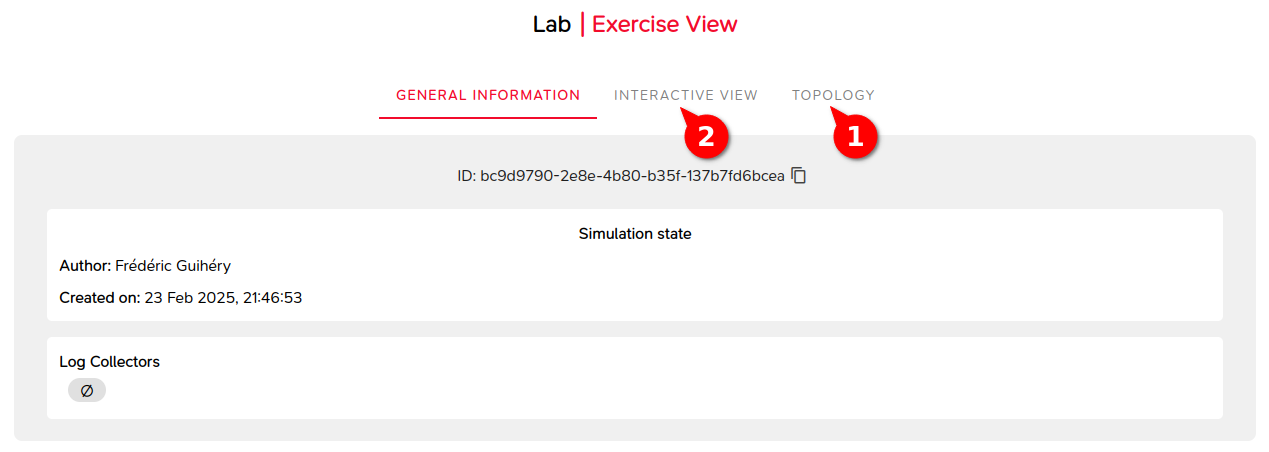

Les participants ont ainsi accès à :

- Quelques métadonnées sur le lab : date de création, informations relatives à la chaîne de supervision de sécurité.

- Une vue topologique du système d'information (1).

- Une vue interactive permettant d'interagir avec les machines virtuelles (2), directement via le navigateur, ou via un client de déport d'affichage SPICE.

Comme point de départ de l'investigation, les analystes peuvent exploiter les alertes qui sont générées dans le SIEM/EDR en fonction des signatures activées ou déjà présentes.

Phase de debrief

Une fois l'investigation terminée, l'animateur peut utiliser la plateforme M&NTIS pour réaliser une phase de débrief, grace aux vues suivantes :

- Topologie avec le chemin d'attaque : La vue topologique du Lab montre le chemin emprunté par l'attaquant et précise les étapes suivies.

- Graphe d'attaque : La vue graphe d'attaque permet de visualiser les mouvements des attaquants dans le réseau et les points d'entrée utilisés.

Une fois la formation terminée, le Lab peut alors être éteint.